ads realm qnap что это

Аутентификация файловых серверов GNU/Linux в домене Windows на базе AD. Часть 2

1. Конфигурационные файлы.

Мы будем настраивать только доступ к серверу GNU/Linux с использованием Samba. Авторизация пользователей останется локальной, с использованием /etc/passwd.

Мы присвоим нашему новому серверу статический IP-адрес. Пусть им будет 192.168.7.9.

Для начала нужно проверить, какой сервер у нас используется в качестве DNS. Им в нашей сети должен быть контроллер домена. У нас адрес сервера определен как 192.168.7.2. Правим файл /etc/resolv.conf. Он должен выглядеть следующим образом:

Проверим, все ли работает:

Естественно, в Вашем случае имена будут другими. Обязательно сделайте в домене lab.local запись в DNS, ссылающуюся на наш новый сервер. Запись в DNS не означает того, что наш GNU/Linux сервер включен в домен. Проверим:

Для корректной работы в домене Windows требуется несколько служб: Kerberos, LDAP и Samba. В общем случае требуется только настройка Samba, настройка других служб не является обязательной. Но будет лучше, если мы их настроим – они могут пригодиться в будущем.

Kerberos настраивается просто – через один файл /etc/krb5.conf. Основными параметрами является REALM, указывающий на наш домен и адрес сервера Kerberos – это адрес контроллера домена. Файл /etc/krb5.conf выглядит примерно так:

Секция [libdefaults] указывает на домен по умолчанию. У нас это LAB.LOCAL. Далее, в секции [realms] указываются параметры для LAB.LOCAL – имя домена и адрес сервера Kerberos. В нашем случае, в качестве сервера Kerbeors выступает контроллер домена. В секции [logging] указывается местоположение лог-файлов. Эти файлы пригодятся для процедуры поиска неисправности, если что-то пойдет не так.

Проверим работу Kerberos:

Команда kinit получает от сервера тикет, а klist показывает полученные тикеты от сервера. Выполнение kinit не является обязательным, но ведь нужно как-то проверить работу Kerberos?

Настройка LDAP тоже не является обязательной – Samba сама построит необходимые файлы и сделает нужные запросы. Но LDAP может пригодиться в дальнейшем. Конфигурация OpenLDAP хранится в файле /etc/openldap/ldap.conf. Обратите внимание – в системе может быть два файла ldap.conf. У них разные предназначения и даже немного разный синтаксис. В каталоге /etc/openldap лежит файл ldap.conf для OpenLDAP (и для Samba), а в файле /etc/ldap.conf хранится конфигурация для разрешения имен через LDAP (для nss_ldap). К файлу /etc/ldap.conf мы вернемся в других статьях, сейчас настроим /etc/openldap/ldap.conf

Как видите, все очень просто – нужно указать URI сервера LDAP (это наш контроллер домена) и базу для поиска.

Теперь переходим к самому сложному – настройке Samba.

В состав Samba входят 3 демона – smbd, nmbd и winbind. Все они берут настройки из файла /etc/samba/smb.conf.

Smbd отвечает за доступ клиентов к службе SMB/CIFS (собственно это и есть сервер Samba). Nmbd – это служба разрешения имен для Netbios. Winbind – служба разрешения имен (и компьютеров и пользователей) через доменные службы Windows.

Во многих руководствах можно встретить упоминание того, что кроме Samba требуется настраивать и winbind – службу, отвечающую за отношения между GNU/Linux и контроллером домена Windows. В частном случае, когда нужно настроить только Samba, настройки winbind можно опустить. Winbind обеспечивает авторизацию в домене Windows самых различных служб, обеспечивая интерфейс между модулями PAM и контроллером домена Windows. При неработающем winbind Samba остается работоспособной. Но настроив winbind мы делаем возможным дальнейшее расширение нашего сервера за счет добавления различных служб, авторизующихся через контроллер домена.

Мы сделаем самый простой сервер, открыв всем пользователям доступ к некоторому общему каталогу файлов и к домашнему каталогу пользователей. Более подробно о настройке доступа к серверу Samba мы будем говорить в других статьях.

В файле /etc/samba/smb.conf мы должны указать следующие строки:

Здесь мы указываем сокращенное наименование нашего домена (LAB) и место, где хранятся пароли – параметр passdb backend, указывающий на то, что пароли находятся на сервере LDAP, в качестве которого выступает контроллер домена. Кстати, можно указать и несколько серверов, перечислив их через пробел. Это пригодится в том случае, если у нас несколько контроллеров домена. Строка usershare allow guests = Yes разрешает пользователям управлять доступом к своим папкам, открывая их для гостей. Остальные строки относятся к управлению печатью и процессу регистрации. В нашем случае они не являются обязательными и перекочевали из конфигурационного файла дистрибутива Samba.

Продолжим редактирование секции [global] файла smb.conf.

Строки domain logons и domain master разрешают использовать Samba в качестве контроллера домена. Это не наш случай и поэтому для них установлено No.

Строка security = ADS имеет ключевое значение. Тем самым мы указываем Samba, что сервер является членом домена Windows и за авторизацию отвечает AD. Строка encrypt passwords = yes означает, что используются зашифрованные пароли.

Продолжим редактировать все ту же секцию [global].

Эти строки относятся к управлению соединением с LDAP сервером. Заметьте, что форма записи DN администратора имеет форму user@domain – она должна совпадать с тем, что мы указывали при тестировании Kerberos. Остальные строки указывают суффиксы различных местоположений в AD.

Следующие строки относятся уже к Kerberos:

Здесь мы указываем REALM и метод аутентификации в Kerberos.

Теперь строки, которые относятся к настройке winbind:

Здесь указаны различные параметры работы Winbind – форма разделитя имен домена и пользователя, разрешение для winbind перечислять имена пользователей и групп, разрешение оффлайновой аутентификации и т.п. Эти настройки рекомендованы разработчиками Samba.

Секция глобальных настроек закончена. Обратите внимание, что у нас нет строк password server и idmap backend, которые можно встретить в других руководствах. Samba должна сама разобраться, откуда берутся пароли.

Переходим к настройке каталогов. Здесь все просто:

К стандартному списку разделяемых каталогов, распространяемому вместе с дистрибутивом Samba мы добавили только секцию [SRV] – общедоступный каталог.

Конфигурирование всех необходимых файлов закончено, и мы приступаем к проверке работоспособности нашего сервера.

2. Проверка работоспособности.

Здесь мы проверим корректность наших настроек и включим наш новый сервер в домен Windows. Сначала проверим корректность настройки Samba:

l

Как видно, каких либо серьезных предупреждений и ошибок конфигурации у нас нет.

Теперь запустим по очереди демоны smbd, nmbd и winbindd. Сделаем это через файлы /etc/init.d/smb, /etc/init.d/nmb и /etc/init.d/winbind. Можно выполнить это и вручную, что может оказаться полезным для получения различной дополнительной информации. О том, как это сделать можно прочесть во встроенных руководствах (man) по smbd, nmbd и winbindd.

Проверим состояние нашего домена и нашего сервера в домене. Состояние домена можно получить командой net ads info

Как видно, все в порядке. Если какие-то параметры, выводимые командой не совпадают с нашим планом – надо искать причину. Теперь проверим состояние нашего сервера в домене:

l

Отсюда следует, что наш сервер не включен в домен. Запрос к контроллеру домена делается от имени администратора, и пароль нужно указывать от учетной записи администратора домена Windows.

Теперь мы должны включить наш сервер в домен:

l

Итак, наш новый сервер включен в домен, о чем свидетельствуют строки:

Динамическое изменение DNS у нас не прошло. Это не страшно, поскольку оно и не планировалось. Теперь рекомендуется перезапустить все наши процессы – smbd, nmbd и winbindd. Заметим, что после перезапуска до дальнейших проверок должно пройти несколько минут.

Проверим статус нашего сервера в домене:

В ответ мы получим распечатку состояния нашего нового сервера в домене. Там будут указаны различные поля AD, относящиеся к нашему серверу. Так же наш сервер GNU/Linux мы увидим на вкладке Computers, запустив средство администратора AD на контроллере домена.

Можно проверить список пользователей домена:

l

И проверим работу winbind:

И получим список пользователей в домене:

l

Можно проверить состояние домена через wbinfo:

l

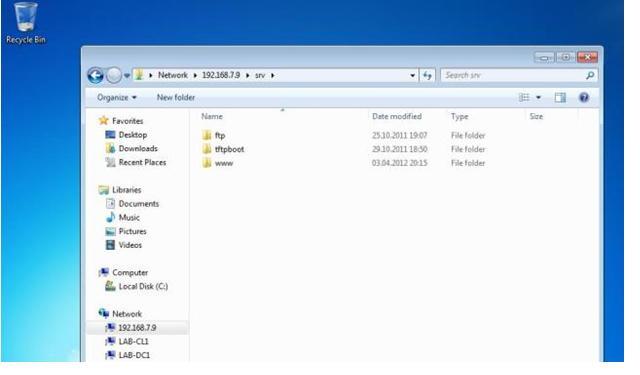

Все в порядке. Теперь самая главная проверка – попробуем открыть каталоги на нашем новом сервере, используя рабочую станцию под управлением Windows 7. Наша рабочая станция включена в домен. Мы должны увидеть наш новый сервер на вкладке Network обозревателя Windows, либо указав имя или IP адрес:

Теперь можно переходить к дальнейшим процедурам настройки нашего сервера. В дальнейшем мы рассмотрим некоторые нюансы описанного процесса в зависимости от дистрибутива GNU/Linux и подробнее рассмотрим настройку прав доступа к серверу Samba.

Работа выполнена на базе Информационно-вычислительного центра МЭИ.

Ads realm qnap что это

Добавление сетевого накопителя в домен Active Directory (Windows Server 2003/2008/2012)

Добавление сетевого накопителя в домен Active Directory (Windows Server 2003/2008/2012)

Добавление сетевого накопителя в домен Active Directory (Windows Server 2003/2008/2012)

Active Directory представляет собой механизм каталогов от Microsoft, который используется в средах Windows для централизованного хранения, совместного использования и управления информацией и ресурсами в сети. В этом иерархическом каталоге централизованным образом хранится информация о пользователях, группах и компьютерах для безопасного управления доступом. Сетевой накопитель поддерживает использование Active Directory (AD). Если сделать сетевой накопитель членом домена Active Directory, все пользовательские учетные записи сервера AD будут автоматически импортированы на сетевой накопитель. Пользователи AD могут использовать доменные учетные данные (имя пользователя/пароль) для входа на сетевой накопитель. Чтобы добавить сетевой накопитель в домен Active Directory на сервере Windows Server 2008 R2, необходимо обновить микропрограмму накопителя до версии V3.2.0 или более поздней.

Добавление сетевого накопителя в домен Active Directory вручную

Чтобы сделать сетевой накопитель QNAP членом домена Windows Active Directory, выполните следующие действия.

| 1. | Войдите на сетевой накопитель с правами администратора. Перейдите на страницу «Системные настройки» > «Система» > «Время». Установите дату и время на сетевом накопителе, совпадающие с настройками времени на сервере AD. Допустимая разница может составлять не более 5 минут. |

| 2. | Перейдите на страницу «Системные настройки» > «Сеть» > «TCP/IP». Укажите в качестве IP-адреса основного сервера DNS IP-адрес сервера Active Directory, на котором размещается служба DNS. Это обязательно должен быть IP-адрес сервера DNS, который используется для службы Active Directory. Если использовать внешний сервер DNS, подключиться к домену не удастся. |

| 3. | Перейдите на страницу «Настройка привилегий» > «Безопасность домена». Установите переключатель «Аутентификация Active Directory (входит в домен)» и введите информацию по домену AD. |

| • | В качестве имени домена необходимо указывать полное имя, например, qnap-test.com |

| • | Имя пользователя и пароль для пользователя AD, указываемые на этой странице, должны принадлежать пользователю с полномочиями администратора домена AD. |

| • | Поддержка WINS: Если в сети используется сервер WINS и на рабочих станциях настроено использование сервера WINS для разрешения имен, необходимо указать IP-адрес сервера WINS на сетевом накопителе (использовать указанный сервер WINS). |

Добавление сетевого накопителя в домен Active Directory при помощи мастера быстрой настройки

Чтобы добавить сетевой накопитель в домен AD при помощи мастера быстрой настройки, выполните следующие действия.

| 1. | Перейдите на страницу «Настройка привилегий» > «Безопасность домена». Установите переключатель «Аутентификация Active Directory (входит в домен)» и нажмите на «Мастер быстрой настройки». |

| 3. | Введите имя домена в службе доменных имен (DNS). При вводе имени домена имя NetBIOS будет генерироваться автоматически. Укажите IP-адрес сервера DNS для домена. Это должен быть IP-адрес сервера DNS, который используется для службы Active Directory. Нажмите «Далее». |

| 4. | Выберите контроллер домена из выпадающего меню. Контроллер домена будет использоваться для синхронизации времени между сетевым накопителем и сервером домена, а также для аутентификации пользователей. Введите имя пользователя и пароль администратора домена. Нажмите «Включить в домен». |

| 5. | После успешного входа на сервер домена сетевой накопитель будет добавлен в домен. Нажмите на «Завершить» для выхода из мастера. |

| 6. | Перейдите на страницу «Настройка привилегий» > «Пользователь» или «Группы», чтобы загрузить на сетевой накопитель информацию о пользователях и группах пользователей домена. |

Имя сервера AD и имя домена AD можно узнать в «Свойствах системы» в Windows. Например, в случае сервера Windows 2003, если в диалоговом окне свойств системы в качестве полного имени компьютера отображается «node1.qnap-test.com», то сервер AD имеет имя «node1», а НЕ «node1.qnap-test.com», а имя домена остается как есть, qnap-test.com.

Windows Server 2008

Имя сервера AD и имя домена AD можно узнать, открыв «Панель управления» > «Система» в Windows. В этом диалоговом окне имя сервера AD отображается в качестве имени компьютера, а имя домена указывается в поле домена.

| • | После того, как сетевой накопитель добавлен в домен Active Directory, локальные пользователи сетевого накопителя, имеющие права доступа к серверу AD, для входа в систему должны использовать «Имя_накопителя\имя_пользователя»; пользователи домена AD должны использовать для входа на сервер AD свои имена пользователя. |

| • | В сетевых накопителях серии TS-109/209/409/509 в случае использования домена AD на основе сервера Windows 2008 микропрограмму необходимо обновить до версии 2.1.2 или более поздней. |

При использовании персонального компьютера с Windows 7, который не является членом домена Active Directory, тогда как сетевой накопитель добавлен в домен AD и на нем используется микропрограмма версии более ранней, чем 3.2.0, для получения доступа к сетевому накопителю необходимо изменить настройки компьютера в соответствии с приведенным ниже описанием.

| 3. | Перейдите в раздел «Локальные политики» > «Настройки безопасности». Выберите «Сетевая безопасность: уровень аутентификации LAN Manager». |

| 4. | Перейдите на закладку «Локальные настройки безопасности», затем выберите опцию «Отправлять LM и NTLMv2 – использовать параметры безопасности сессии NTLMv2, если согласовано» из списка. После этого нажмите на «OK». |

Чтобы убедиться, что сетевой накопитель успешно добавлен в Active Directory, перейдите в раздел «Настройка привилегий» > «Пользователь» или «Группы». В списках «Пользователи домена» и «Группы домена» будут выведены списки пользователей и групп соответственно. Если в домене были созданы новые пользователи или группы, можно нажать на кнопку перезагрузки. Произойдет обновление списков пользователей и групп на сетевом накопителе на основе данных, полученных из Active Directory. Информация о правах доступа пользователей будет синхронизироваться в реальном времени с контроллером домена.

Подключаемся к Active Directory при помощи realmd

Подключаемся к Active Directory при помощи realmd

Архив номеров / 2015 / Выпуск №1-2 (146-147) / Подключаемся к Active Directory при помощи realmd

Подключаемся к Active Directory при помощи realmd

Подключаемся к Active Directory при помощи realmd СЕРГЕЙ ЯРЕМЧУК, автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС, grinder@samag.ru

СЕРГЕЙ ЯРЕМЧУК, автор более 800 статей и шести книг. С «СА» с первого номера. Интересы: сетевые технологии, защита информации, свободные ОС, grinder@samag.ru