all net соединение что это

7 сетевых Linux-команд, о которых стоит знать системным администраторам

Существуют Linux-команды, которые всегда должны быть под рукой у системного администратора. Эта статья посвящена 7 утилитам, предназначенным для работы с сетью.

Этот материал — первый в серии статей, построенных на рекомендациях, собранных от множества знатоков Linux. А именно, я спросил у наших основных разработчиков об их любимых Linux-командах, после чего меня буквально завалили ценными сведениями. А именно, речь идёт о 46 командах, некоторые из которых отличает тот факт, что о них рассказало несколько человек.

В данной серии статей будут представлены все эти команды, разбитые по категориям. Первые 7 команд, которым и посвящена эта статья, направлены на работу с сетью.

Команда ip

Команда ip — это один из стандартных инструментов, который необходим любому системному администратору для решения его повседневных задач — от настройки новых компьютеров и назначения им IP-адресов, до борьбы с сетевыми проблемами существующих систем. Команда ip может выводить сведения о сетевых адресах, позволяет управлять маршрутизацией трафика и, кроме того, способна давать данные о различных сетевых устройствах, интерфейсах и туннелях.

Синтаксис этой команды выглядит так:

Самое важное тут — это (подкоманда). Здесь можно использовать, помимо некоторых других, следующие ключевые слова:

Вывод IP-адресов, назначенных интерфейсу на сервере:

Назначение IP-адреса интерфейсу, например — enps03 :

Удаление IP-адреса из интерфейса:

Изменение статуса интерфейса, в данном случае — включение eth0 :

Изменение статуса интерфейса, в данном случае — выключение eth0 :

Изменение статуса интерфейса, в данном случае — изменение MTU eth0 :

Изменение статуса интерфейса, в данном случае — перевод eth0 в режим приёма всех сетевых пакетов:

Добавление маршрута, используемого по умолчанию (для всех адресов), через локальный шлюз 192.168.1.254, который доступен на устройстве eth0 :

Добавление маршрута к 192.168.1.0/24 через шлюз на 192.168.1.254:

Добавление маршрута к 192.168.1.0/24, который доступен на устройстве eth0 :

Удаление маршрута для 192.168.1.0/24, для доступа к которому используется шлюз 192.168.1.254:

Вывод маршрута к IP 10.10.1.4:

Команда ifconfig

Команда mtr

Синтаксис команды выглядит так:

Если вызвать эту команду, указав лишь имя или адрес хоста — она выведет сведения о каждом шаге маршрутизации. В частности — имена хостов, сведения о времени их ответа и о потерянных пакетах:

А следующий вариант команды позволяет выводить и имена, и IP-адреса хостов:

Так можно задать количество ping-пакетов, которые нужно отправить системе, маршрут к которой подвергается анализу:

А так можно получить отчёт, содержащий результаты работы mtr :

Вот — ещё один вариант получения такого отчёта:

Для того чтобы принудительно использовать TCP вместо ICMP — надо поступить так:

А вот так можно использовать UDP вместо ICMP:

Вот — вариант команды, где задаётся максимальное количество шагов маршрутизации:

Так можно настроить размер пакета:

Для вывода результатов работы mtr в формате CSV используется такая команда:

Вот — команда для вывода результатов работы mtr в формате XML:

Команда tcpdump

Утилита tcpdump предназначена для захвата и анализа пакетов.

Установить её можно так:

Прежде чем приступить к захвату пакетов, нужно узнать о том, какой интерфейс может использовать эта команда. В данном случае нужно будет применить команду sudo или иметь root-доступ к системе.

Если нужно захватить трафик с интерфейса eth0 — этот процесс можно запустить такой командой:

▍ Захват трафика, идущего к некоему хосту и от него

Можно отфильтровать трафик и захватить лишь тот, который приходит от определённого хоста. Например, чтобы захватить пакеты, идущие от системы с адресом 8.8.8.8 и уходящие к этой же системе, можно воспользоваться такой командой:

Для захвата трафика, идущего с хоста 8.8.8.8, используется такая команда:

Для захвата трафика, уходящего на хост 8.8.8.8, применяется такая команда:

▍ Захват трафика, идущего в некую сеть и из неё

Трафик можно захватывать и ориентируясь на конкретную сеть. Делается это так:

Ещё можно поступить так:

Можно, кроме того, фильтровать трафик на основе его источника или места, в которое он идёт.

Вот — пример захвата трафика, отфильтрованного по его источнику (то есть — по той сети, откуда он приходит):

Вот — захват трафика с фильтрацией по сети, в которую он направляется:

▍ Захват трафика, поступающего на некий порт и выходящего из некоего порта

Вот пример захвата трафика только для DNS-порта по умолчанию (53):

Захват трафика для заданного порта:

Захват только HTTPS-трафика:

Захват трафика для всех портов кроме 80 и 25:

Команда netstat

Если в вашей системе netstat отсутствует, установить эту программу можно так:

Ей, в основном, пользуются, вызывая без параметров:

В более сложных случаях её вызывают с параметрами, что может выглядеть так:

Можно вызывать netstat и с несколькими параметрами, перечислив их друг за другом:

Для вывода сведений обо всех портах и соединениях, вне зависимости от их состояния и от используемого протокола, применяется такая конструкция:

Для вывода сведений обо всех TCP-портах применяется такой вариант команды:

Если нужны данные по UDP-портам — утилиту вызывают так:

Список портов любых протоколов, ожидающих соединений, можно вывести так:

Список TCP-портов, ожидающих соединений, выводится так:

Так выводят список UDP-портов, ожидающих соединений:

А так — список UNIX-портов, ожидающих соединений:

Вот — команда для вывода статистических сведений по всем портам вне зависимости от протокола:

Так выводятся статистические сведения по TCP-портам:

Для просмотра списка TCP-соединений с указанием PID/имён программ используется такая команда:

Для того чтобы найти процесс, который использует порт с заданным номером, можно поступить так:

Команда nslookup

Команда nslookup используется для интерактивного «общения» с серверами доменных имён, находящимися в интернете. Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.

Рассмотрим распространённые примеры использования этой команды.

Получение A-записи домена:

Просмотр NS-записей домена:

Выяснение сведений о MX-записях, в которых указаны имена серверов, ответственных за работу с электронной почтой:

Обнаружение всех доступных DNS-записей домена:

Проверка использования конкретного DNS-сервера (в данном случае запрос производится к серверу имён ns1.nsexample.com ):

Проверка A-записи для выяснения IP-адресов домена — это распространённая практика, но иногда нужно проверить то, имеет ли IP-адрес отношение к некоему домену. Для этого нужно выполнить обратный просмотр DNS:

Команда ping

Команда ping — это инструмент, с помощью которого проверяют, на уровне IP, возможность связи одной TCP/IP-системы с другой. Делается это с использованием эхо-запросов протокола ICMP (Internet Control Message Protocol Echo Request). Программа фиксирует получение ответов на такие запросы и выводит сведения о них вместе с данными о времени их приёма-передачи. Ping — это основная команда, используемая в TCP/IP-сетях и применяемая для решения сетевых проблем, связанных с целостностью сети, с возможностью установления связи, с разрешением имён.

Эта команда, при простом способе её использования, принимает лишь один параметр: имя хоста, подключение к которому надо проверить, или его IP-адрес. Вот как это может выглядеть:

Обычно, если запустить команду ping в её простом виде, не передавая ей дополнительные параметры, Linux будет пинговать интересующий пользователя хост без ограничений по времени. Если нужно изначально ограничить количество ICMP-запросов, например — до 10, команду ping надо запустить так:

Или можно указать адрес интерфейса. В данном случае речь идёт об IP-адресе 10.233.201.45:

Применяя эту команду, можно указать и то, какую версию протокола IP использовать — v4 или v6:

В процессе работы с утилитой ping вы столкнётесь с различными результатами. В частности, это могут быть сообщения о нештатных ситуациях. Рассмотрим три таких ситуации.

▍ Destination Host Unreachable

Вероятной причиной получения такого ответа является отсутствие маршрута от локальной хост-системы к целевому хосту. Или, возможно, это удалённый маршрутизатор сообщает о том, что у него нет маршрута к целевому хосту.

▍ Request timed out

Если результат работы ping выглядит именно так — это значит, что локальная система не получила, в заданное время, эхо-ответов от целевой системы. По умолчанию используется время ожидания ответа в 1 секунду, но этот параметр можно настроить. Подобное может произойти по разным причинам. Чаще всего это — перегруженность сети, сбой ARP-запроса, отбрасывание пакетов фильтром или файрволом и прочее подобное.

▍ Unknown host/Ping Request Could Not Find Host

Такой результат может указывать на то, что неправильно введено имя хоста, или хоста с таким именем в сети просто не существует.

О хорошем качестве связи между исследуемыми системами говорит уровень потери пакетов в 0%, а так же — низкое значение времени получения ответа. При этом в каждом конкретном случае время получения ответа варьируется, так как оно зависит от разных параметров сети. В частности — от того, какая среда передачи данных используется в конкретной сети (витая пара, оптоволокно, радиоволны).

Итоги

Надеемся, вам пригодятся команды и примеры их использования, о которых мы сегодня рассказали. А если они вам и правда пригодились — возможно, вам будет интересно почитать продолжение этого материала.

HTTP: протокол, который каждый разработчик должен знать (часть 2)

В предыдущей статье нами были рассмотрены основы HTTP: схемы URL, коды состояния и заголовки запросов/ответов. Теперь мы рассмотрим некоторые тонкости HTTP, такие как обработка соединений, аутентификация и кэширование. Эти темы слишком обширны, но мы обсудим наиболее важные части.

HTTP-СОЕДИНЕНИЕ

В HTTP/1.0, все соединения закрывались после одной транзакции. Таким образом, если клиент запрашивал три отдельных изображения с одного сервера, он трижды подключался к удаленному хосту. Как видно на схеме выше, это вызывает множество задержек в сети, что приводит к не-оптимальной работе.

Помимо постоянных соединений, браузеры / клиенты для минимизации времени задержек сети используют метод, называемый параллельные соединения. Старая концепция параллельных соединений заключается в создании пула соединений (как правило, не более шести соединений). То есть, если клиент хочет загрузить с веб-сайта шесть ресурсов, создаются шесть параллельных соединений, в результате чего время отклика становится минимальным. Это огромный плюс по сравнению с последовательными соединениями, где клиент скачивает ресурсы друг за другом.

Обслуживание соединения со стороны сервера

В основном сервер прослушивает входящие сообщения и обрабатывает их по мере поступления запросов. Операции сервера включают в себя:

прерывание соединение, если возникло сообщение: Connection: close.

Естественно, это далеко не полный перечень операций. Для создания наиболее индивидуальных ответов веб-сайты и программы должны “понимать”, кто посылает запросы. За это отвечают процессы идентификации и аутентификации.

Идентификация и аутентификация

Существует несколько мер, при помощи которых сервер извлекает эту информацию, и большинство веб-сайтов используют гибридные методы:

Cookies позволяют серверу передавать обязательную информацию для исходящих сообщений с помощью заголовка ответа Set-Cookie. Cookie устанавливается с одной или более парой имя=значение, разделенных точкой с запятой (;), например: Set-Cookie: session-id=12345ABC; username=nettuts.

Сервер также может ограничить Cookie для конкретного домена или его части (domain и path),что делает их стойкими (неизменными) к истекающим значениям (expires). Cookies автоматически отсылаются браузером при каждом запросе к серверу, и браузер гарантирует, что в запросе отправлены только специальные domain- и path- cookies-сы. Заголовок запроса Cookie: name=value [; name2=value2] используется для отправки этих cookies на сервер.

Такая технология, как OAuth упрощает эту задачу, но она также требует вмешательства пользователя. Здесь большую роль играет аутентификация, и это, пожалуй, единственный способ идентификации и проверки пользователя.

Аутентификация

Следствием Основной Проверки Подлинности является Проверка Подлинности Прокси. Вместо веб-сервера, задача аутентификации состоит в запрашивании промежуточного прокси-сервера. Прокси-сервер отправляет заголовок Proxy-Authenticate с кодом статуса 407-Unauthorized. В свою очередь, клиенту предлагается посылать мандаты с помощью заголовка запроса Proxy-Authorization.

Краткая Проверка Подлинности похожа на Основную ПП техникой, схожей с WWW-Authenticate и заголовками авторизации, но Краткая ПП использует более надежные хэш-функции для шифрования имени пользователя и пароля (обычно- MD5 или KD дайджест-функций). Хотя Краткая ПП должна быть более безопасной, чем Основная ПП, веб-сайты обычно используют Основную ПП из-за её простоты. Для смягчения проблем безопасности Основные ПП используются в сочетании с SSL (Secure Sockets Layer).

Протокол Secure HTTP

Протокол HTTPS обеспечивает безопасное соединение в Интернете. Самый простой способ узнать, используете ли Вы его: проверить адресную строку браузера. Защищенный компонент HTTPs включает в себя вставленный слой шифрования / дешифрования между HTTP и TCP- Secure Sockets Layer (SSL) или улучшенный протокол Transport Layer Security (TLS).

SSL использует мощный алгоритм шифрования при помощи RSA и криптографии с открытым ключом. Так как безопасные транзакции в Интернете необычайно важны, разработка универсальных стандартов, основанных на Инфраструктуре Открытых Ключей (PKI) ведется уже давно.

Существующие клиенты / серверы не должны изменить способ обработки сообщения, так что большая часть тяжелой работы проходит в слое SSL. Таким образом, вы можете разрабатывать веб-приложения, используя Основные ПП и автоматически пользоваться преимуществами SSL за счет перехода на протокол https://. Однако, чтобы веб-приложение работало на протоколе HTTPS, необходимо иметь рабочий цифровой сертификат, развернутый на сервере.

Сертификаты

Когда клиент делает запрос через HTTPS, он сначала пытается найти сертификат на сервере. Если сертификат найден, его сверяют со списком Центров Сертификации. Если он не подходит ни к одному из перечисленных Центров, пользователю открывается диалоговое окно с предупреждением об ошибке сертификации сайта.

Как только сертификат сверен, вступает в силу полная и безопасная передача SSL.

Кэширование HTTP

Бытует мнение, что делать одну и ту же работу дважды является расточительством. Это- главный принцип концепции кэширования HTTP, фундаментальной основы Сетевой Инфраструктуры HTTP. Поскольку большинство операций проводятся в сети, кэш помогает экономить время, стоимость и пропускную способность, а также обеспечить улучшенную работу Интернета. Кэш используется в некоторых сетевых моментах, начиная с браузера до исходного сервера. В зависимости от расположения, кэш может разделяться на:

Обработка кэша

Независимо от места нахождения кэша, процесс его обслуживания, в принципе, одинаков:

Конечно, сервер несет ответственность за то, чтобы и ответ и его заголовок всегда были правильными. Если какой-то документ не изменился, сервер должен ответить 304 Not Modified. Если кэшированная копия документа истекает, должен генерироваться новый ответ с модифицированными заголовками и возвращать код 200-OK. Если ресурс был удален, возвращается код 404- Not Found. Эти ответы помогают настроить кэш и убедиться, что “несвежее” содержание не хранится дольше положенного.

Заголовки управления кэшем

Истечение Срока Ханения Документов (Document Expiration)

HTTP позволяет исходному серверу прикреплять к документам срок их действия, используя заголовки ответа Cache-Control и Expires. Это помогает клиентам и другим серверам кэша узнавать, как долго документ является актуальным и действительным. Кэш может обслуживать копии до тех пор, пока не истечет срок действия документа. Когда срок действия документа истечет, кэш вместе с сервером должны проверить, появились ли новейшие копии или обновились ли локальные копии документов, соответственно.

Повторное подтверждение от сервера (Server Revalidation)

“Сочетание истечения срока хранения документа и повторного подтверждения от сервера является довольно-таки эффективным механизмом, он и позволяет распределенным системам хранить копии данных с датой истечения срока хранения.”

Если известно, что контент часто изменяется, срок хранения может уменьшиться, позволяя системам чаще проводить повторную синхронизацию.

Стадия повторного подтверждения может быть пройдена по одному из двух заголовков запроса: Изменялось-Ли-Ранее ( If-Modified-Since) и Не-Отмечено-Ли (If-None-Match). Первый используется для проверки основных дат, а последний использует Entity-Tags (ETags), хэш содержимого. Эти заголовки используют значения даты или ETag’а, полученные из предыдущего ответа сервера. В случае Изменялось-Ли-Ранее ( If-Modified-Since) используется заголовок ответа Последнее-Измененное (Last-Modified), для Не-Отмечено-Ли (If-None-Match)- заголовок ответа- ETag.

Управление кэшированием

Срок действия документа должен быть определен сервером, сгенерировавшим этот документ. Если это веб-сайт какой-то газеты, срок хранения домашней страницы должен истекать каждый день (а в некоторых случаях и каждый час). HTTP предоставляет Cache-Control и Expires заголовки ответа чтобы установить срок истечения хранения документов. Как указано ранее, Expires основаны на абсолютных датах и не могут быть надежными в управлении кэшем.

Заголовки Cache-Control значительно полезнее и обладают некоторыми различными значениями для ограничения клиентов в кэшировании ответов. Такие как:

Следует добавить, что если сервер не отправил ни одного заголовка Cache-Control, клиент может использовать свой собственный эвристический алгоритм установки истечения срока действия и определения “свежести” контента.

Клиентское ограничение “свежести”

Кэширование происходит не только на сервере, иногда оно может быть задано клиентом. Это позволяет клиенту ограничивать то, что он сам готов принять. Это возможно осуществить при помощи Cache-Control, но с другими значениями:

HTTP кэширование на самом деле очень интересная тема, и существуют очень сложные алгоритмы для управления кэшированным контентом.

Резюме

Наш увлекательный тур по HTTP начался с основания URL-схем, кодов состояния и заголовков запроса/ответа. Опираясь на эти понятия, мы рассмотрели некоторые тонкости HTTP: соединение, идентификация и аутентификация, и кэширование. Надеюсь, тур был увлекательным, и дал достаточно базовых знаний для дальнейшего изучения протокола HTTP!

5 последних уроков рубрики «Разное»

Как выбрать хороший хостинг для своего сайта?

Выбрать хороший хостинг для своего сайта достаточно сложная задача. Особенно сейчас, когда на рынке услуг хостинга действует несколько сотен игроков с очень привлекательными предложениями. Хорошим вариантом является лидер рейтинга Хостинг Ниндзя — Макхост.

Проект готов, Все проверено на локальном сервере OpenServer и можно переносить сайт на хостинг. Вот только какую компанию выбрать? Предлагаю рассмотреть хостинг fornex.com. Отличное место для твоего проекта с перспективами бурного роста.

Разработка веб-сайтов с помощью онлайн платформы Wrike

20 ресурсов для прототипирования

Подборка из нескольких десятков ресурсов для создания мокапов и прототипов.

Топ 10 бесплатных хостингов

Небольшая подборка провайдеров бесплатного хостинга с подробным описанием.

Что делать если сайт не открывается «Подключение не защищено» — «Проблема 30 сентября»

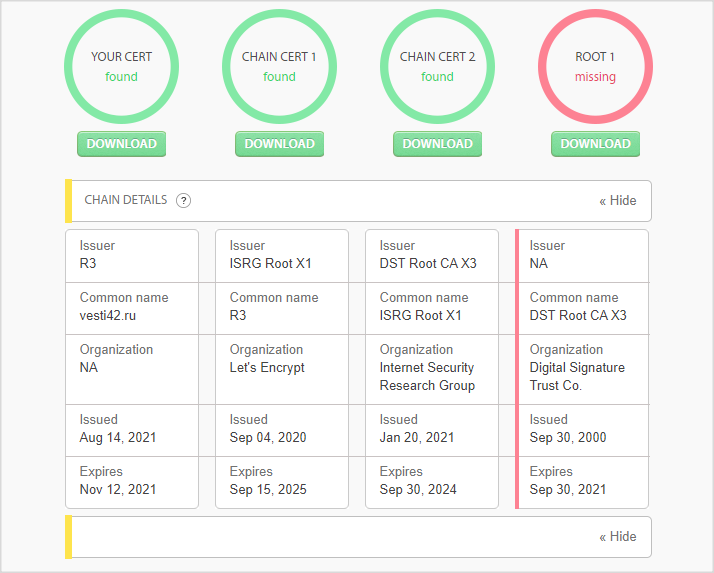

Множество различных электронных устройств 30 сентября 2021 14:01:15 GMT или в 17:01:15 московского времени утратило возможность подключения ко многим сайтам из-за истекающего срока службы цифрового корневого сертификата IdenTrust DST Root CA X3, который использовался для подписи сертификатов, выданных центром Let’s Encrypt. Проблема коснулась миллионов устройств по всему миру.

При попытке соединения с сервером по шифрованным протоколам SSL/TLS может возникать ошибка:

SSL error 0x80090325 Цепочка сертификатов выпущена центром сертификации, не имеющим доверия.

Или другая аналогичная, сообщающая о невозможности установки защищённого соединения. Причина заключается в истечение сегодня срока действия корневого цифрового сертификата IdenTrust DST Root CA X3, которым подписаны сертификаты от популярного удостоверяющего центра (УЦ) Let’s Encrypt. Этим УЦ выпущено множество SSL сертификатов (более чем для 250 миллионов доменных имён), используемых в сети на веб-сайтах, почтовых серверах и других сервисах. Так как срок действия сертификата действителен не позднее 30 сентября 2021 14:01:15 GMT, после этой даты устройства и программы более не могут доверять ему и соединения не будут устанавливаться.

Что делать?

Установить браузер Firefox

Удалить настройки HSTS для Яндекс браузера, Edge, Opera, Амиго

Большинство браузеров построены на движке Chromium, среди них можно выделить:

Как очистить или отключить HSTS в Firefox

По сравнению с Chrome, Firefox имеет несколько способов очистки или отключения настроек. Для начала автоматический метод.

Автоматический метод отключения HSTS в Mozilla

Ручной метод для Firefox

Данный метод можно еще назвать методом очистки HSTS путем очистки настроек сайта.

Windows 7

Первый вариант, скачать файл сертификата, после скачивания запустить его (двойной щелчок мыши) и нажать «Установить».

Второй вариант, в Windows установить корневой сертификат ISRG Root X1 можно запустив оснастку «Сертификаты» командой:

и импортировав в корневые сертификаты учётной записи компьютера файл сертификата.

iOS (iPhone и iPad с ОС до 10 версии)

Android

Устройства с версиями ОС Android до 7.1.1 также не поддерживают корневой сертификат ISRG Root X1. Однако, Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Таким образом, устройства даже с устаревшими версиями Android не будут сообщать об ошибке как минимум до 2024 года. Действий с ними не требуется.

Для решения проблемы Let’s Encrypt уже более 5 лет использует подпись корневым сертификатом ISRG Root X1, действующим до 2035 года. Однако, устройства и операционные системы, не получающие обновления цепочки сертификатов, могут не иметь его в списке доверенных и столкнутся с ошибками SSL соединения. Список такого ПО и операционных систем:

Для восстановления возможности работы устаревшего устройства или программного обеспечения следует обновить операционную систему или добавить SSL-сертификат ISRG Root X1 в список доверенных.

Описание проблемы

В обычном случае, установка вышеупомянутого фреймворка осуществляется силами ОС и, по сути, представляет из себя лишь включение компонента, отключенного по умолчанию.

После чего ОС подключается к серверу обновлений, скачивает необходимые файлы, и устанавливает компонент.

В ряде случаев ОС не может скачать нужные файлы, а именно:

Решение проблемы

Решением проблемы является установка вышеобозначенного компонента из локальных источников. Для начала необходимо определиться с локальным хранилищем пакетов. Вообще-то, оно находится на установочном диске Windows 8, в директории \sources\sxs, но, во-первых, не всегда под рукой есть диск (или iso), во-вторых, установка с первого же попавшегося диска почему-то не прошла, но прошла с другого. Чтобы избежать этих проблем, я подготовил архив со всеми необходимыми файлами. Итак приступим.

Update от 01.02.2019

Спустя годы ситуация изменилась, подробное обсуждение доступно на форуме Microsoft.

Теперь никаких локальных установок не нужно. Достаточно поставить одну галочку в GPO.

Computer Configuration > Administrative Templates > System, «Specify settings for optional component installation and component repair»

Галка «Скачайте содержимое для восстановления и дополнительные компоненты непосредственно из Центра обновлений Windows. «