amdrssrcext exe что это

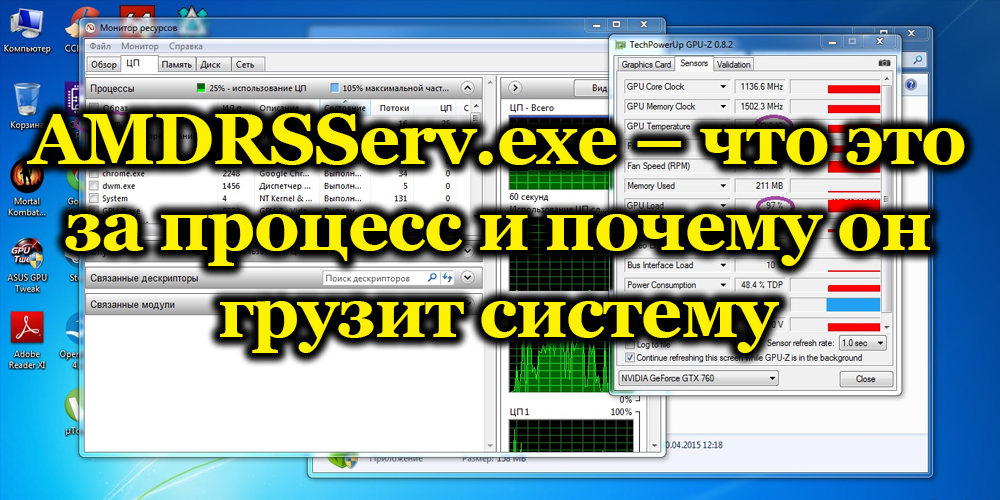

AMDRSServ.exe – что это за процесс, почему он грузит систему, и как устранить проблему

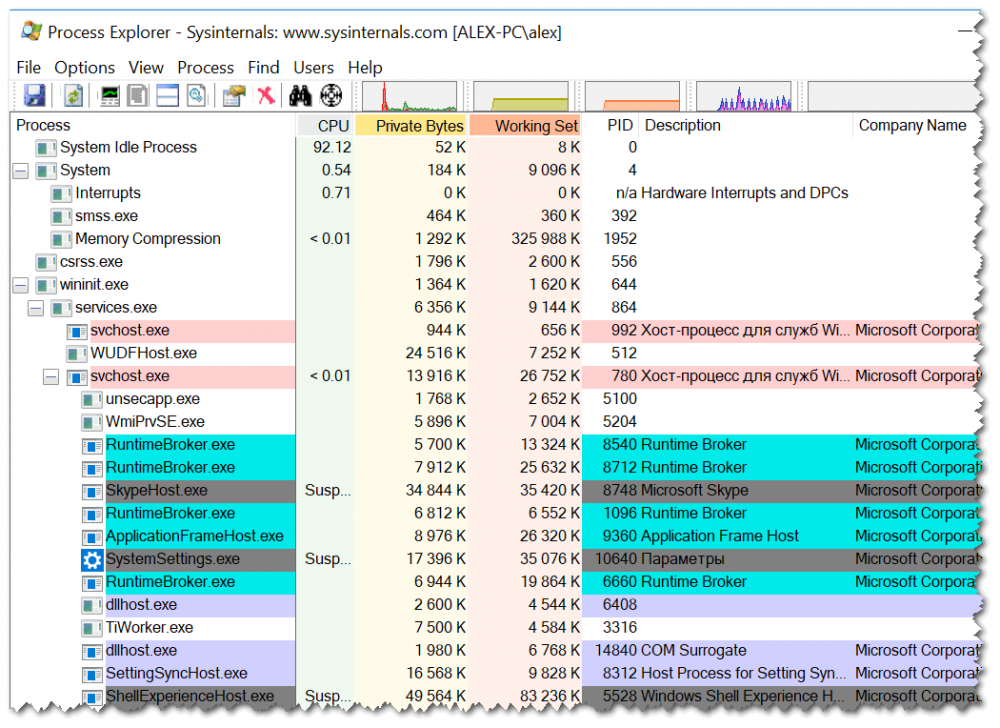

Функционирующий софт на компьютере всегда выполняется в процессах, запускаемых системой, установленными программами, включая вредоносное ПО, или пользователем. Информация о текущих процессах доступна в Диспетчере задач, где можно увидеть также процент потребления ресурсов каждым из них. Некоторые задачи обеспечивают жизнедеятельность системы и компонентов, другие важны для функционирования отдельного софта, при этом программы могут задействовать как системные процессы, так и создавать собственные. Любые запущенные процессы в той или иной степени создают нагрузку на процессор, память и диск, а в случае чрезмерного потребления ресурсов отдельными приложениями или службами это сразу же отражается на производительности системы, что и толкает пользователя на поиски виновника.

Владельцы видеокарт AMD Radeon могут заметить значительную нагрузку на процессор (до 20%) со стороны AMDRSServ.exe, при этом процесс постоянно перезапускается, а у курсора с небольшим интервалом отображается крутящееся колёсико загрузки. Проблема стала появляться не так давно, но с ней уже успели познакомиться многие пользователи. Обнаружив такую прожорливость процесса, каждый задаётся вопросом происхождения AMDRSServ.exe, а также стремится выяснить, что стало причиной чрезмерной нагрузки и как устранить неприятность, чтобы увеличить производительность устройства.

Что это за процесс

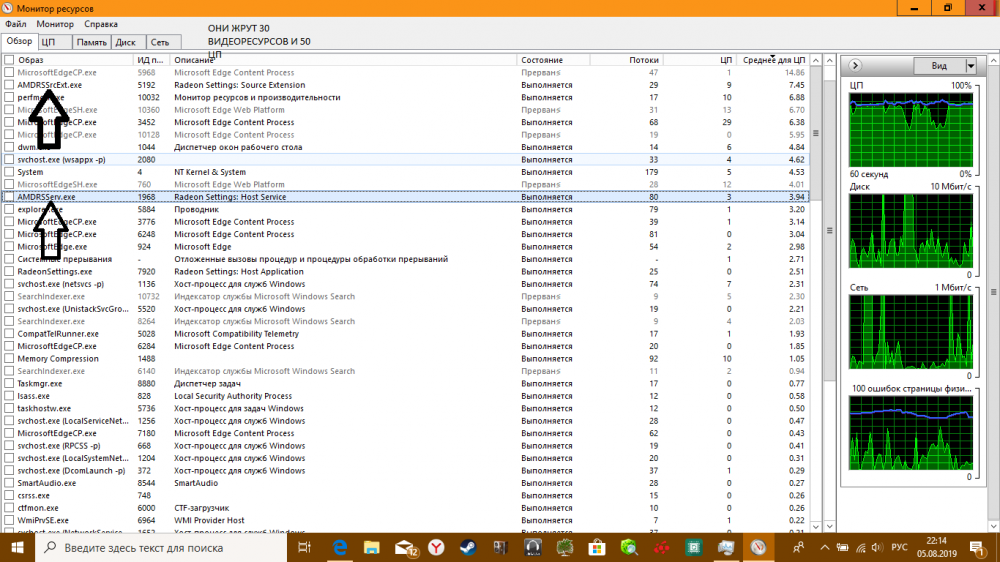

Ища причину чрезмерной нагрузки при потере производительности девайса, пользователи обращаются к Диспетчеру задач, где и находят выполняющийся AMDRSServ.exe. Что это за процесс знают немногие, и подозревают деятельность майнинг-вируса, поскольку удалить стандартным образом его не получается.

Процесс Radeon Settings: Host Service выполняется программным продуктом Radeon Settings от AMD, он не является системным и необходимым для Windows, при этом опасности не представляет. Располагается AMDRSServ.exe в папке С:\Program Files\AMD\CNext\CNext.

Проблема высокой нагрузки появляется у пользователей после установки AMD Radeon Software на компьютер. ПО позволяет повысить производительность видеокарты за счёт используемых технологий. Обновлённый пакет предлагает массу новых функций кроме возможностей мониторинга и разгона, от пользователя требуется совершить выбор предустановленного графического профиля, в каждом из которых доступно включение определённых опций, и можно настраивать софт с учётом выполняющихся на компьютере задач.

Под процесс AMDRSServ.exe может маскироваться и вредоносный софт, в особенности стоит проверить его на принадлежность к таковому, если его расположение в папке C:\Windows или C:\Windows\System 32. Для проверки можно использовать Security Task Manage, Dr.Web CureIt или другие инструменты с аналогичными возможностями.

Можно ли отключить AMDRSServ.exe

При возникновении проблем на компьютере, в том числе, когда появился процесс, который начал грузить процессор, важно вспомнить, что этому предшествовало. Например, это может быть установка последних обновлений драйверов видеокарты. Процесс AMDRSServ.exe, чрезмерно потребляющий ресурсы, связан с ПО AMD Radeon Software и появляется в том числе при установке самых свежих драйверов Radeon Software Adrenalin 2020, поэтому в данном случае, если на компьютере уже имеется обновлённый софт, переустановка может оказаться бесполезной.

Отключить выполнение нежелательных процессов можно в штатном Диспетчере задач Windows или удалить их в Security Task Manager, а также убрать софт, запускающий процесс, из автозагрузки и отменить для данного программного обеспечения заданные в Планировщике заданий действия. Альтернативный вариант – использование Командной строки и команды «taskkill /f /im имя процесса». На практике же в случае с AMDRSServ.exe подобные манипуляции или дают временный эффект, или же завершить процесс не удаётся. При этом есть несколько решений, которые помогли пользователям и будут эффективны в том или ином случае.

Отключение функции повторного показа

В Radeon Software присутствует функция записи видео с экрана компьютера. Так, если в настройках активна опция повторного показа при записи в ReLive, компьютер будет записывать указанное в параметрах количество последних минут, что и провоцирует высокий расход ресурсов. Для решения проблемы следует перейти в настройки Radeon, ReLive, и на вкладке «Запись» («Recording») отключить функцию повторного показа и мгновенного изображения GIF.

В Radeon Software Adrenalin 2020 в настройках (значок шестерёнки в правом верхнем углу интерфейса) идём на вкладку «Общее» и в категории «Файлы и мультимедиа» отключаем опции «Повторный показ» и «Мгновенный GIF».

Удаление ПО и установка драйвера без лишних компонентов

Удалять программы можно как в обычном режиме, так и безопасном (Safe Mode), что актуальнее в том случае, если проблемный софт запускается при стандартной загрузке или если неудачно установленный драйвер препятствует нормальной работе в системе. Для удаления Adrenalin выполняем следующее:

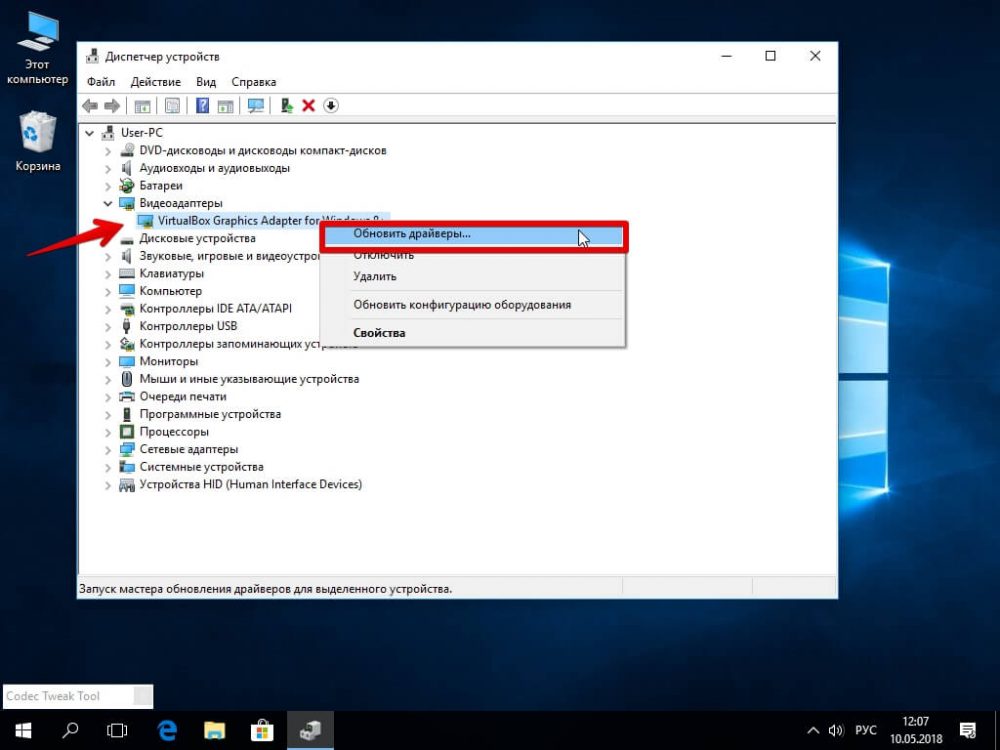

Для установки подходящего драйвера видеокарты без дополнительных компонентов выполняем следующие действия:

Удаление конфликтующих драйверов

Если ранее была установлена видеокарта другого производителя и на компьютере остались её драйверы, возможен конфликт программного обеспечения NVIDIA и AMD, приводящий к различным ошибкам. В таком случае нужно удалить ПО от NVIDIA для решения проблемы. Способ удаления драйверов аналогичен описанному выше.

AMDRSServ.exe – что это за процесс, почему он грузит систему, и как устранить проблему

Функциональное программное обеспечение на компьютере всегда выполняется в рамках процессов, инициированных системой, установленными программами, включая вредоносные программы, или пользователем. Информация о текущих процессах доступна в диспетчере задач, где также можно увидеть процент потребления ресурсов каждым из них. Некоторые виды деятельности обеспечивают жизнедеятельность системы и компонентов, другие важны для функционирования отдельного программного обеспечения, в то время как программы могут использовать как системные процессы, так и создавать свои собственные. Любой запущенный так или иначе процесс загружает процессор, память и диск, и в случае чрезмерного потребления ресурсов определенными приложениями или службами это немедленно сказывается на производительности системы, побуждая пользователя искать виновника.

Владельцы видеокарт AMD Radeon могут заметить значительную загрузку процессора (до 20%) со стороны AMDRSServ.exe, так как процесс постоянно перезапускается и на курсоре с коротким интервалом появляется вращающееся колесо загрузки. Проблема начала проявляться не так давно, но многим пользователям уже удалось с ней познакомиться. Обнаружив такую прожорливость процесса, каждый задает вопрос о происхождении AMDRSServ.exe, а также пытается выяснить, чем вызвана чрезмерная нагрузка и как исправить проблему, чтобы повысить производительность устройства.

Что это за процесс

В поисках причины чрезмерной нагрузки с потерей производительности устройства пользователи обращаются к диспетчеру задач, где обнаруживают запущенный файл AMDRSServ.exe. Мало кто знает, что это за процесс, и подозревает активность майнингового вируса, поскольку его нельзя удалить стандартным способом.

Процесс Radeon Settings: Host Service запускается программным обеспечением AMD Radeon Settings и не является системой, Windows, и не требует какого-либо риска. AMDRSServ.exe находится в папке C: \ Program Files \ AMD \ CNext \ CNext.

Пользователи испытывают проблемы с высокой нагрузкой после установки программного обеспечения AMD Radeon на свой компьютер. Программное обеспечение позволяет повысить производительность видеокарты благодаря используемым технологиям. Обновленный пакет предлагает множество новых функций помимо возможностей мониторинга и разгона, пользователю необходимо выбрать предустановленный графический профиль, в каждом из которых можно включить определенные параметры, а также можно настроить программное обеспечение с учетом учитывать действия, выполняемые на компьютере.

Вредоносное ПО также может быть замаскировано под процесс AMDRSServ.exe, особенно если оно находится в папке C: \ Windows или C: \ Windows \ System 32, стоит проверить, принадлежит ли он этому. Security Task Manage, Dr.Web CureIt или другие инструменты с аналогичными возможностями.

Можно ли отключить AMDRSServ.exe

Если на компьютере возникают проблемы, в том числе при появлении процесса, который начал загружать процессор, важно помнить, что ему предшествовало. Например, это может быть установка последних обновлений драйверов видеокарты. Процесс AMDRSServ.exe, который потребляет чрезмерные ресурсы, связан с программным обеспечением AMD Radeon и появляется во время установки последних драйверов Radeon Software Adrenalin 2020, поэтому в этом случае, если на компьютере уже установлено обновленное программное обеспечение, его переустановка может быть бесполезный.

вы можете отключить запуск нежелательных процессов в стандартном диспетчере задач Windows или удалить их в диспетчере задач безопасности, а также удалить программное обеспечение, которое запускает процесс при запуске, и отменить действия, указанные в планировщике задач для этого программного обеспечения. Альтернативный вариант — использовать командную строку и команду «taskkill / f / im имя процесса». На практике в случае AMDRSServ.exe такие манипуляции имеют временный эффект или процесс не может быть завершен. В то же время есть несколько решений, которые помогли пользователям и будут эффективны в том или ином случае.

Отключение функции повторного показа

Radeon Software имеет функцию записи видео с экрана компьютера. Так, если в настройках включена опция повторного отображения во время записи в ReLive, компьютер будет записывать количество последних минут, указанное в параметрах, что вызывает большое потребление ресурсов. Решение состоит в том, чтобы перейти в настройки Radeon, ReLive и на вкладке «Запись» отключить мгновенное воспроизведение и функцию GIF.

В Radeon Software Adrenalin 2020 в настройках (значок шестеренки в правом верхнем углу интерфейса) перейдите на вкладку «Общие» и в категории «Файлы и мультимедиа» отключите «Воспроизведение» и «Параметры GIF мгновенно».

Удаление ПО и установка драйвера без лишних компонентов

вы можете удалять программы как в обычном, так и в безопасном режиме, что более актуально, если проблемное программное обеспечение запускается при стандартном запуске или если неудачно установленный драйвер мешает нормальной работе системы. Чтобы удалить адреналин, сделайте следующее:

Чтобы установить подходящий драйвер видеокарты без надстроек, выполните следующие действия:

Удаление конфликтующих драйверов

Если ранее была установлена видеокарта другого производителя, а ее драйверы остались на компьютере, может возникнуть конфликт между программным обеспечением NVIDIA и AMD, что приводит к различным ошибкам. В этом случае вам необходимо удалить программное обеспечение NVIDIA, чтобы решить проблему. Метод удаления драйверов такой же, как описано выше.

Graphics

this message appears when you start your computer:

The application can not be started correctly (0xc000007b). Click ok to close the application.

I was able to resolve the problem by deleting the AMDRSServ.exe that I found in the folder

C: \ Program Files \ AMD \ CNext \ CNext

the problem was when I started the computer and when I turned the relay on or off.

I just started getting this today, I’m on latest beta drivers 18.12.3, going to go back to stable 18.12.2, see if that helps.

I was able to resolve the problem by deleting the AMDRSServ.exe that I found in the folder

C: \ Program Files \ AMD \ CNext \ CNext

the problem was when I started the computer and when I turned the relay on or off.

Thanks for the info, I will do that next time. I was having more issues come up so I just did a fresh format, that always fixes things. xD

Then follow this basic installation procedure to install the new AMD Driver:

install AMD driver:

1) Download the correct AMD Full Set of drivers from AMD Support. Make sure your Windows is fully updated via Windows Update. Windows Must be fully updated because the latest AMD Drivers requires all the latest «Optional» and «Recommended» updates to be installed.

2) Use Windows Uninstall to uninstall current AMD driver and software and disconnect the internet from your computer. Then use DDU (Display Driver Uninstaller) Display Driver Uninstaller (DDU) from Wagnardsoft Forum in Safe Mode. This will eliminate all traces of the AMD driver and software from your computer.

Delete C: \ AMD folder from the Root Directory. Reboot

3) Go to Device Manager and click «Display Adapter» and make sure you are on the MS Basic Display Adapter. If not, uninstall the AMD driver using Properties.

4) Try reinstalling the AMD FULL SET OF DRIVERS that you have downloaded manually. Make sure you disable the Internet to prevent Windows from installing a newer version. So configure windows to prevent it from updating drivers via windows update. So it has been mentioned to disable any anti-virus programs before installing AMD Drivers.

5) If the new AMD drivers installs and works correctly, delete again the C: \ AMD folder from the root directory. To save space on the HDD.

6) Enable both the Internet and Anti-Virus program (if applicable).

7) Go back to Device Manager and check your GPU card driver is working and identified correctly.

Now see if you still get that error.

Пока расследование не разлучит нас: малварь, которая может сидеть в сети компании годами

Недавно мы расследовали АРТ-атаку на одну российскую компанию и нашли много занятного софта. Сначала мы обнаружили продвинутый бэкдор PlugX, популярный у китайских группировок, АРТ-атаки которых обычно нацелены на похищение конфиденциальной информации, а не денег. Затем из скомпрометированной сети удалось вытащить несколько других схожих между собой бэкдоров (nccTrojan, dnsTrojan, dloTrojan) и даже общедоступных утилит.

Программы, используемые в этой преступной кампании, не отличаются сложностью, за исключением, может быть, PlugX. К тому же три из четырех вредоносов использовали при запуске давно известную технику DLL hijacking. Тем не менее, как показало наше исследование, даже при таких условиях злоумышленники могут годами оставаться в скомпрометированных сетях.

Мы решили изучить обнаруженный софт и поделиться своими наблюдениями.

PlugX

PlugX — сложная вредоносная программа. Мы постараемся рассказать о ее основных функциях, а более подробное описание малвари можно найти в отчете Dr. Web.

Запуск PlugX

PlugX, как правило, распространяется в виде самораспаковывающихся архивов, содержащих:

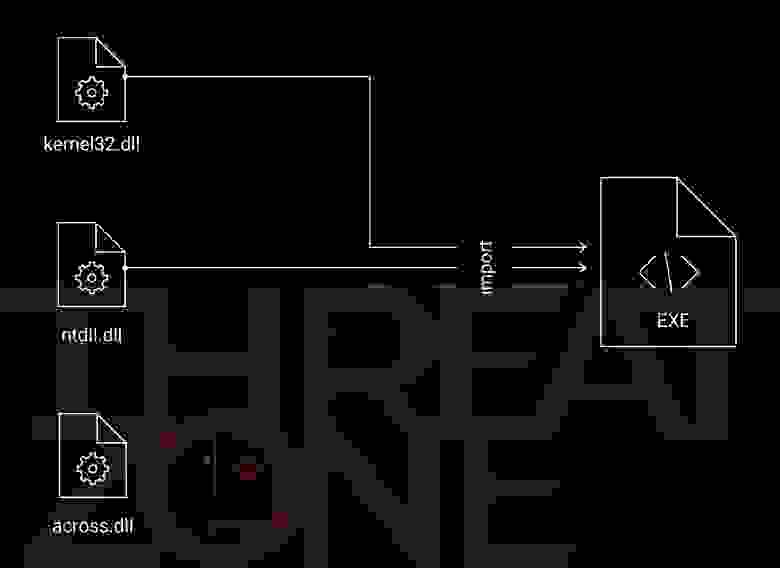

Такой набор характерен для техники DLL hijacking, при которой злоумышленник заменяет легитимную DLL на вредоносную. При этом малварь получает возможность работать от имени легитимного процесса и обходить таким образом средства защиты (рис. 1).

Рис. 1. Наглядное представление техники DLL hijacking

Рассмотрим в качестве примера один из экземпляров PlugX, характеристики которого приведены в табл. 1.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер (в байтах) | 140 576 | 4 096 | 180 358 |

| Время компиляции | 13 июня 2008 года 02:39:28 | 9 декабря 2014 года 10:06:14 | — |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | e9a1482a159d32ae57b3a9548fe8edec | 2d66d86a28cd28bd98496327313b4343 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | a2a6f813e2276c8a789200c0e9a8c71c57a5f2d6 | 7bcf4f196578f2a43a2cd47f0b3c8d295120b646 |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 2f81cf43ef02a4170683307f99159c8e2e4014eded6aa5fc4ee82078228f6c3c | 0c831e5c3aecab14fe98ff4f3270d9ec1db237f075cd1fae85b7ffaf0eb2751 |

Вот что происходит при запуске невредоносного исполняемого файла (EXE) из пакета.

Сначала одна из импортируемых им библиотек (отдельная DLL) заменяется вредоносной. После загрузки в память процесса DLL открывает третий файл из пакета PlugX, который обходит средства защиты за счет отсутствия видимого исполняемого кода. Тем не менее он содержит шелл-код, после исполнения которого в памяти расшифровывается еще один дополнительный шелл-код. Он с помощью функции RtlDecompressBuffer() распаковывает PlugX (DLL). При открытии мы видим, что сигнатуры MZ и PE в исполняемом файле PlugX заменены на XV (рис. 2) — скорее всего, это тоже нужно, чтобы скрыть модуль от средств защиты.

Рис. 2. Исполняемый файл PlugX в распакованном виде с измененными сигнатурами MZ и PE

Наконец, запускается распакованная вредоносная библиотека, и управление передается ей.

В другом экземпляре PlugX мы обнаружили интересную особенность: малварь пыталась скрыть некоторые библиотечные вызовы от песочниц. При восстановлении импортов вместо адреса импортируемой функции сохранялся адрес тремя байтами ранее. Результат для функции SetFileAttributesW() виден на рис. 3.

Рис. 3. При получении адреса функции SetFileAttributesW() сохраняется адрес 0x7577D4F4

В табл. 2 приведены характеристики этого экземпляра.

| Свойство | EXE | DLL | Зашифрованная нагрузка |

|---|---|---|---|

| Имя файла | mcut.exe | mcutil.dll | mcutil.dll.bbc |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) | None |

| Размер | 140 576 | 4 096 | 179 906 |

| MD5 | 884d46c01c762ad6ddd2759fd921bf71 | 12ee1f96fb17e25e2305bd6a1ddc2de9 | e0ae93f9cebcba2cb44cec23993b8917 |

| SHA-1 | d201b130232e0ea411daa23c1ba2892fe6468712 | bf25f1585d521bfba0c42992a6df5ac48285d763 | f0efdb723a65e90afaebd56abe69d9f649ca094c |

| SHA-256 | 3124fcb79da0bdf9d0d1995e37b06f7929d83c1c4b60e38c104743be71170efe | 97ad6e95e219c22d71129285299c4717358844b90860bb7ab16c5178da3f1686 | 81e53c7d7c8aa8f98c951106a656dbe9c931de465022f6bafa780a6ba96751eb |

б)

Рис. 4. Фрагмент декомпилированного кода (а) и соответствующий ему фрагмент листинга перехваченных инструкций (б), где встречается вызов функции SetFileAttributesW()

Основная нагрузка PlugX не сохраняется в расшифрованном виде на диске.

Работа PlugX

После запуска вредоносная программа расшифровывает конфигурацию, которая содержит адреса серверов управления, а также информацию, необходимую для дальнейшего функционирования (например, способ закрепления в системе или путь, по которому копируются файлы малвари).

При этом данные для конфигурации могут браться из основного загрузчика или из отдельного файла в текущей рабочей директории. Из того же файла может быть подтянута новая конфигурация при ее обновлении в ходе взаимодействия с сервером управления.

То, как вредонос будет вести себя дальше, во многом определяет его конфигурация.

В зависимости от значения check_flag в конфигурации PlugX вредоносная программа может начать поиск в зараженной системе сетевого адаптера, MAC-адрес которого совпадает с адресом, заданным в самой малвари. В случае совпадения вредоносная программа завершит свое исполнение. Вероятно, таким образом она пытается обнаружить виртуальную среду.

Если значение mode_flag равно 0, вредоносная программа закрепляется в системе (подробнее в разделе «Закрепление в системе»). Затем она переходит к инициализации плагинов и взаимодействию с сервером управления (подробнее в разделе «Функциональность плагинов и исполнение команд»).

Если значение mode_flag равно 2, вредоносная программа сразу переходит к инициализации плагинов и взаимодействию с сервером управления.

Если значение mode_flag равно 3, вредоносная программа внедряет шелл-код в Internet Explorer. Передача управления вредоносному коду осуществляется с помощью функции CreateRemoteThread(). Также производится инициализация плагинов, и создается именованный пайп, через который вредоносная программа получает команды, предназначенные для исполнения плагинами.

Закрепление в системе

Если конфигурация PlugX предусматривает закрепление вредоноса в зараженной системе, то в ней прописан каталог, в который будут скопированы компоненты малвари.

Анализируемый образец выбирает одну из следующих директорий в зависимости от разрядности малвари:

В зависимости от persistence_flag PlugX может закрепляться:

Помним, что малварь может и не закрепляться вовсе.

В зависимости от конфигурации вредоносная программа может также попытаться создать процесс с повышенными привилегиями с последующим внедрением в него кода. В конфигурации могут быть перечислены до четырех целевых процессов.

Функциональность плагинов PlugX и исполняемые команды

Основная функциональность бэкдора реализована с помощью так называемых плагинов. Фрагмент функции, в которой производится инициализация плагинов, приведен на рис. 5.

Рис. 5. Фрагмент инициализации плагинов PlugX

PlugX может управлять процессами и службами, работать с файловой системой, вносить изменения в реестр. Он также имеет компоненты кейлоггера и скринлоггера и может получать удаленный доступ к зараженной системе — все это дает обширные возможности злоумышленникам в скомпрометированной сети.

Полный перечень функций вредоносной программы, доступной через плагины, приведен в табл. 3.

Табл. 3. Функциональность PlugX, доступная через плагины

| Плагин | Команда | Функциональные возможности |

| DISK | Собрать информацию по всем дискам (тип и свободное пространство) | |

| Перечислить файлы в директории | ||

| Перечислить файлы | ||

| Прочитать файл | ||

| Создать директорию и сохранить в нее файл | ||

| Создать директорию | ||

| Создать новый рабочий стол и запустить процесс | ||

| Копировать, переместить, переименовывать или удалить файл | ||

| Получить значение переменной окружения | ||

| KeyLogger | Отправить данные кейлоггера на сервер управления | |

| Nethood | Перечислить сетевые ресурсы | |

| Установить соединение с сетевым ресурсом | ||

| Netstat | Получить таблицу TCP | |

| Получить таблицу UDP | ||

| Установить состояние TCP | ||

| Option | Заблокировать экран компьютера | |

| Отключить компьютер (принудительно) | ||

| Перезагрузить компьютер | ||

| Отключить компьютер (безопасно) | ||

| Показать окно с сообщением | ||

| PortMap | Возможно, запустить маппинг портов | |

| Process | Получить информацию о процессах | |

| Получить информацию о процессе и модулях | ||

| Завершить процесс | ||

| Regedit | Перечислить подразделы ключа реестра | |

| Создать ключ реестра | ||

| Удалить ключ реестра | ||

| Скопировать ключ реестра | ||

| Перечислить значения ключа реестра | ||

| Задать значение ключа реестра | ||

| Удалить значение из ключа реестра | ||

| Получить значение из ключа реестра | ||

| Screen | Использовать удаленный рабочий стол | |

| Сделать скриншот | ||

| Найти скриншоты в системе | ||

| Service | Получить информацию о сервисах в системе | |

| Изменить конфигурацию сервиса | ||

| Запустить сервис | ||

| Управлять сервисом | ||

| Удалить сервис | ||

| Shell | Запустить cmd-шелл | |

| SQL | Получить список баз данных | |

| Получить список описаний драйверов | ||

| Выполнить SQL-команду | ||

| Telnet | Настроить Telnet |

Фрагмент функции обработки команд, полученных от сервера управления приведена на рис. 6.

Рис. 6. Команды сервера управления, которые получает PlugX

Описание команд приведено в табл. 4.

Табл. 4. Команды сервера управления, которые получает PlugX

| Команда | Описание |

|---|---|

| 0x1 | Отправить на сервер управления данные о зараженной системе: — имя компьютера; — имя пользователя; — информация о CPU; — текущее использование памяти системой; — информация об операционной системе; — системные дата и время; — системная информация; — язык системы |

| 0x5 | Самоудалиться (удалить службу, очистить реестр) |

| 0x3 | Передать команды плагинам со сменой протокола взаимодействия |

| 0x6 | Отправить текущую конфигурацию PlugX на сервер управления |

| 0x7 | Получить с сервера управления новую конфигурацию и обновить текущую |

| 0x8 | Отправить список процессов с внедренным шелл-кодом |

| default | Передать команды плагинам |

nccTrojan

Один из обнаруженных нами бэкдоров найден в отчете VIRUS BULLETIN и назван авторами nccTrojan по константному значению в коде основного пейлоада. Характеристики попавшегося нам образца малвари приведены в табл. 5.

| Свойство | EXE | DLL |

|---|---|---|

| Имя файла | instsrv.exe | windowsreskits.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 83 968 | 514 048 |

| Время компиляции | 18 декабря 2019 года 03:13:03 | 21 марта 2020 года 15:19:04 |

| MD5 | c999b26e4e3f15f94771326159c9b8f9 | 056078b1c424667e6a67f9867627f621 |

| SHA-1 | ec12c469463029861bd710aec3cb4a2c01907ad2 | 5bd080285a09c0abf742fb50957831310d9d9769 |

| SHA-256 | 07d728aa996d48415f64bac640f330a28e551cd565f1c5249195477ccf7ecfc5 | 3be516735bafbb02ba71d56d35aee8ce2ef403d08a4dc47b46d5be96ac342bc9 |

Запуск nccTrojan

Работа nccTrojan

nccTrojan расшифровывает конфигурацию, хранящуюся по определенному смещению в оверлее. Конфигурация зашифрована с помощью алгоритма AES-CFB-256, он же используется для шифрования взаимодействия с сервером управления. Пары «ключ шифрования + вектор инициализации» захардкоржены и различны для шифрования конфигурации и взаимодействия с сервером управления.

Расшифрованная конфигурация содержит информацию о сервере управления и выглядит следующим образом:

Если соединение установлено, то на сервер управления отправляется следующая информация:

При этом из собранных данных формируется строка, которая дальше зашифровывается и отправляется на сервер управления. Формат создаваемой строки:

Далее вредоносная программа переходит к взаимодействию с сервером управления и может исполнять команды, приведенные в табл. 6.

Табл. 6. Команды, исполняемые nccTrojan

| Команда | Назначение |

|---|---|

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Записать данные в файл |

| 0x5 | Получить информацию о дисках C-Z (тип, свободный объем памяти) |

| 0x6 | Получить информацию о файлах |

| 0x8 | Запустить процесс |

| 0xA | Удалить файл или директорию |

| 0xC | Прочитать файл |

| 0xF | Проверить наличие файла |

| 0x11 | Сохранить файл |

| 0x13 | Получить список запущенных процессов |

| 0x15 | Завершить процесс |

| 0x17 | Скопировать файл |

| 0x1A | Переместить файл |

| 0x1D | Запустить cmd-шелл с правами пользователя |

dnsTrojan

Следующий бэкдор мы обнаружили впервые: на момент расследования мы не нашли упоминаний о нем в отчетах других экспертов. Его отличительная особенность — общение с сервером управления через DNS. В остальном по своей функциональности вредоносная программа схожа с бэкдором nccTrojan. Чтобы сохранить единообразие в названиях найденной малвари, назвали ее dnsTrojan.

| Свойство | EXE |

|---|---|

| Имя | a.exe.ok |

| Тип файла | PE32 executable (EXE) |

| Размер (в байтах) | 417 280 |

| Время компиляции | 13 октября 2020 года 20:05:59 |

| MD5 | a3e41b04ed57201a3349fd42d0ed3253 |

| SHA-1 | 172d9317ca89d6d21f0094474a822720920eac02 |

| SHA-256 | 826df8013af53312e961838d8d92ba24de19f094f61bc452cd6ccb9b270edae5 |

Запуск dnsTrojan

После запуска вредоносная программа извлекает из ресурсов, распаковывает и сохраняет в рабочей директории два файла:

Работа dnsTrojan

Все свои действия вредоносная программа логирует в файл %ProgramData%\logD.dat, при этом записанные данные похожи на отладочную информацию для злоумышленников (рис. 7).

Рис. 7. Фрагмент файла logD.dat

Взаимодействие с сервером управления осуществляется с использованием DNS-туннелирования. Данные передаются серверу управления в виде DNS-запроса TXT-записи в зашифрованном виде.

Сразу после запуска на сервер управления отправляются следующие данные:

Из них формируется сообщение вида 8SDXCAXRZDJ;O0V2m0SImxhY;6.1.1;1;00-13-d2-e3-d6-2e;2020113052831619.

Все передаваемые на сервер управления данные преобразуются следующим образом:

При формировании домена, для которого запрашивается TXT-запись, после каждого 64-го символа ставится точка. Запросы, отправляемые вредоносной программой, можно увидеть на рис. 8.

В ответ на запрос, отправленный на предыдущем шаге из TXT-записей, dnsTrojan получает команды сервера и может исполнить их (табл. 8).

| Команда | Назначение |

|---|---|

| 0x1 | Получить онлайн-данные |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Получить информацию о дисках C–Z (тип, свободный объем памяти) или файлах |

| 0x6 | Прочитать файл |

| 0x7 | Скопировать файл |

| 0x8 | Удалить файл |

| 0x9 | Проверить наличие файла |

| 0xA | Сохранить файл |

| 0xB | Установить время бездействия программы (в минутах) |

| 0xD | Самоудалиться (очистить реестр) |

dloTrojan

dloTrojan — еще одна обнаруженная в процессе расследования вредоносная программа, которую мы классифицировали как бэкдор. Эта малварь не относится ни к одному из известных семейств вредоносов.

Характеристики файлов исследуемого нами образца приведены в табл. 9.

| Свойство | EXE | DLL |

|---|---|---|

| Имя | ChromeFrameHelperSrv.exe | chrome_frame_helper.dll |

| Тип файла | PE32 executable (EXE) | PE32 executable (DLL) |

| Размер (в байтах) | 82 896 | 240 128 |

| Время компиляции | 12 июля 2013 года 19:11:41 | 14 сентября 2020 года 16:34:44 |

| MD5 | 55a365b1b7c50887e1cb99010d7c140a | bd23a69c2afe591ae93d56166d5985e1 |

| SHA-1 | 6319b1c831d791f49d351bccb9e2ca559749293c | 3439cf6f9c451ee89d72d6871f54c06cb0e0f1d2 |

| SHA-256 | be174d2499f30c14fd488e87e9d7d27e0035700cb2ba4b9f46c409318a19fd97 | f0c07f742282dbd35519f7531259b1a36c86313e0a5a2cb5fe1dadcf1df9522d |

Запуск dloTrojan

На сцену опять выходит DLL hijacking.

Итак, вредоносная программа dloTrojan состоит из двух компонентов:

После запуска исполняемого EXE-файла подгружается код вредоносной DLL. При этом библиотека проверяет имя процесса, в который она загружена, и оно должно соответствовать имени ChromeFrameHelperSrv.exe. В противном случае, вредоносный код завершит свое исполнение.

Далее библиотека расшифровывает вредоносный исполняемый файл, код которого внедряется в еще один запущенный процесс ChromeFrameHelperSrv.exe с использованием техники Process Hollowing.

Работа dloTrojan

Вредоносная программа пытается получить данные значения с именем TID из одного из двух ключей реестра (это зависит от имеющихся привилегий в системе):

Если же значение в реестре отсутствует, создается один из указанных ключей реестра. В параметре TID прописывается строка из 16 произвольных символов, которую в дальнейшем можно рассматривать как ID зараженной системы.

Строки во вредоносной программе зашифрованы методом простого сложения по модулю двух с одним байтом (отличается для различных строк).

Затем малварь расшифровывает адрес сервера управления. В зависимости от конфигурации вредоносная программа может иметь несколько адресов, в текущей конфигурации адрес сервера управления один.

Теперь dloTrojan устанавливает соединение с сервером управления. Если подключиться к серверу не удалось, малварь пытается найти настроенные прокси-серверы одним из способов:

Далее на сервер управления отправляется следующая информация о зараженной системе:

Данные передаются на сервер управления в зашифрованном виде.

В конце концов вредоносная программа получает возможность исполнять команды сервера управления: запускать cmd-шелл, создавать и удалять файлы, собирать информацию о дисках.

Перечень возможных команд приведен в табл. 10.

Табл. 10. Команды, исполняемые dloTrojan

| Команда | Назначение |

|---|---|

| 0x1 | Получить количество миллисекунд, прошедших с момента запуска системы |

| 0x2 | Запустить сmd-шелл |

| 0x3 | Выполнить команду через cmd-шелл |

| 0x4 | Закрыть cmd-шелл |

| 0x5 | Проверить существование файла. Если файла нет, создать его |

| 0x6 | Создать файл |

| 0x7 | Получить данные файла (размер, временные метки) |

| 0x8 | Прочитать файл |

| 0x9 | Получить информацию о дисках C–Z (тип, объем свободной памяти) |

| 0xA | Перечислить файлы |

| 0xB | Удалить файл |

| 0xC | Переместить файл |

| 0xD | Запустить процесс |

| 0xE | Сделать скриншот |

| 0xF | Перечислить сервисы |

| 0x10 | Запустить сервис |

| 0x11 | Перечислить процессы и модули |

| 0x12 | Завершить процесс, затем перечислить процессы и модули |

| 0x13 | Закрыть сокет |

И еще несколько программ, которые мы раскопали в ходе расследования

Вернемся к общедоступным утилитам, найденным на зараженных системах. С их помощью можно залезть в систему, утащить конфиденциальные данные и выполнить другие вредоносные действия. Ловите краткое описание каждой.

GetPassword

GetPassword предназначена для получения паролей из зараженной системы. Раньше исходный код утилиты лежал в репозитории MimikatzLite, но сейчас его почему-то удалили. Можем только поделиться скриншотом на рис. 9.

Рис. 9. Скриншот работы утилиты GetPassword

Quarks PwDump

Еще одна утилита для извлечения паролей из ОС Windows.

Исходный код можно найти в репозитории 0daytool-quarkspwdump. Скриншот утилиты приведен на рис. 10.

Рис. 10. Скриншот работы утилиты Quarks PwDump

wpmd v 2.3 (beta)

wpmd (windows password and masterkey decrypt) также предназначена для получения паролей в ОС Windows. Увы, источник мы не нашли, поэтому можем только показать скриншот (рис. 11).

Рис. 11. Скриншот работы утилиты wpmd v 2.3 (beta)

os.exe

os.exe позволяет определить версию ОС Windows (рис. 12). Источник тоже не найден 🙁

Рис. 12. Скриншот работы утилиты os.exe

nbtscan 1.0.35

nbtscan — утилита командной строки, предназначенная для сканирования открытых серверов имен NETBIOS в локальной или удаленной TCP/IP-сети. Она обеспечивает поиск открытых общих ресурсов (рис. 13). Доступна на ресурсе Unixwiz.net.

Рис. 13. Скриншот работы утилиты nbtscan

Это расследование в очередной раз убедило нас, что даже заезженные и понятные техники способны доставить жертвам много неприятностей. Злоумышленники могут годами копаться в IT-инфраструктуре жертвы, которая и подозревать ничего не будет. Думаем, выводы вы сделаете сами 🙂

PlugX (SHA256: EXE, DLL, Shell-code)

PlugX-executor: (SHA256: EXE)

nccTrojan (SHA256: EXE, DLL)

dnsTrojan (SHA256: EXE)

dloTrojan (SHA256: EXE, DLL)