анонимность в сети обучение

Анонимная работа в сети. Полный курс для параноиков. Часть 1

Текст представленный ниже, является начальным курсом по безопасности и состоит из 3-х частей:

Часть 1: Основы безопасной работы.

Идеальный комплект для безопасности и анонимности:

1. Отдельный ноутбук

2. Новый 3G/4G модем

3. Новая SIM карта на левого чела

4. VPN (шифрование трафика)

5. VPS (удаленный виртуальный сервер)

6. Новые идентифицированные эл.кошельки для оплаты и для приема денег

7. BTC (отмыв денег через биткоин)

8. Виртуальный номер телефона

Теперь более подробно по каждому пункту в отдельности.

Ноутбук — можно использовать самый простой/дешевый нетбук, с диагональю от 13»,

Его можно периодически менять (в зависимости от рискованности вашей темы и кол-ва заработанных денег). Работать необходимо только через 3G/VPN/VPS (об этом дальше).

Новый 3G/4G USB модем — на каждый цикл работы всегда менять. Одна сим карта = один модем. Если ваш цикл работы занимает месяц — выкидывайте модем вместе с сим картой в конце этого месяца. Не жадничайте, не продавайте его (не оставляйте следов), разбейте его молотком и выкиньте 😉 Покупайте новый (!) модем без привязки к оператору. Дешевые модемы стоят около 1000 руб.

Новая SIM карта для доступа в инет — обязательно используйте только «левую» (оформленную не на вас и не на ваших знакомых)! Продают их на том же fsell.is Если живете в регионе — как правило можно найти продавцов на Авито в своем или ближайшем городе. Стоимость от 10 до 200 руб. Лучше покупать с

небольшим балансом и инетом, тогда не придется пополнять и лишний раз светиться. Не заказывайте SIM карты на свой домашний адрес, делайте заказ предусмотрев свою анонимность.

VPN – позволит вам зашифровать ваш трафик (это очень важно!) и не светить своим реальным IP. Для настройки/установки используйте софт OpenVPN. Скачать свежий инсталлятор можно здесь:

VPS – виртуальный сервер (дедик). Нужен с предустановленной Windows с доступом по RDP. Фактически вы получите удаленный виртуальный компьютер, на котором и будете работать и следы которого будете оставлять. Ваш личный комп будет выполнять функцию терминала — связи с виртуальным компом. Связь устанавливается через спец. программу Remote Desktop Connection, которая уже есть в Windows, найдете ее через поиск.

BTC (Bitcoin) – электронная валюта. Использовать можно (и нужно) для отмывания денег.

Простая, но эффективная схема отмыва: вы получили деньги на ваш кошель по какой-нибудь темной схеме, затем обменяли их на BTC у проверенных обменщиков здесь https://localbitcoins.com/ru/buy_bitcoins

Затем открываете свой промежуточный кошелек здесь https://blockchain.info/ru/wallet

Виртуальный номер телефона — для чего он?

Когда вы начнете работать в интернете, открывать различные аккаунты, то столкнетесь с тем, что требуется активировать аккаунт получив СМС на телефон. Никогда не принимайте СМС на свой телефон даже на левую сим-карту! Это кратчайший путь для нахождения вашего местоположения по биллингу мобильных операторов (определяется по вышкам сотовой связи, находящимся рядом с вами)! Используйте только чужие онлайн сервисы для активации по СМС. Это реально спасет вас!

Руководство по анонимности в сети

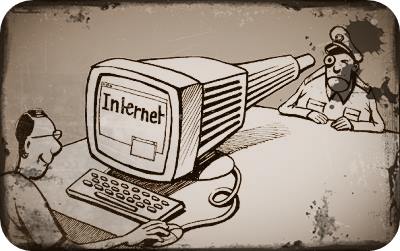

Анонимное общение считается краеугольным камнем интернет-культуры, оно способствует обмену и свободе выражения мнений. Действительно ли анонимность возможна в Интернете?

1. Наполните почтовый ящик «бомбардировщиками» (массовыми письмами). Это затопит кеши и обеспечит перезапись конфиденциальной информации. Бомби свой собственный почтовый ящик, используя один из многих почтовых бомбардировщиков.

2. Загружайте случайные фотографии других людей, найденных в Google. Это затруднит определение того, кому принадлежит учетная запись.

3. Измените информацию в своих учетных записях так, чтобы это не имело смысла.

1. свою учетную запись.

2. фотографии, видео и комментарии в других профилях.

3. остаточную информацию в кэше Google, с помощью форм заказа.

Откажитесь от своего жесткого диска. Если мы говорим об идеальной анонимности, это единственный способ. Идеальным решением было бы использовать твердотельный диск (SSD). В отличие от жестких дисков (HDD), твердотельные накопители защищены от «вырезания файлов» и восстановления данных, поскольку твердотельные накопители используют флэш-память. Другими словами, биты данных не сохраняются после удаления их из SSD, данные теряются полностью.

Чтобы защитить себя перед входом в сеть – шифрование дисков является хорошей идеей. При шифровании, данные обфусцируются так, что они становятся неразборчивыми, если только ключ доступа не предоставлен и не соответствует хэшу, найденному в заголовке зашифрованных данных. Когда пароль введен, данные расшифровываются и могут быть прочитаны. Чтобы узнать, как зашифровать ваш жесткий диск, проверьте «Нулевой байт».

Что произойдет, если службе электронной почты понадобится ваш номер телефона для активации?

Если для создаваемого вами адреса электронной почты требуется номер телефона, как это часто бывает, приобретите у оператора виртуальный номер телефона. Это позволит скрыть ваш номер телефона.

· Никогда не используйте один и тот же пароль дважды.

· Никогда не отвечайте на секретные вопросы точно, они только позволят злоумышленнику войти в учетную запись.

Настройте браузер так, чтобы вам не пришлось использовать пользовательский агент. Пользовательские агенты информируют браузер и операционную систему о веб-сайте через JavaScript. Поэтому вам следует подделать эту информацию. Также у вас должен быть плагин NoScript.

Другой альтернативой является отключение JavaScript и Flash. Они могут оставлять на вашем компьютере файлы cookie, которые можно отслеживать с посещаемых вами сайтов. В конфигурации различных браузеров (Chrome, Firefox, Opera и т.п.) вы можете легко найти опцию «отключить Javascript».

Вы также можете использовать пакет Tor и иметь автономный браузер, который можно безопасно удалить в любое время. Это позволит зашифровывать ваш трафик и замаскировать IP-адрес. Ваш трафик станет недоступным для поиска и отслеживания даже провайдером.

Если оказались в ситуации, когда вам необходимо использовать сайты социальных сетей, нужно быть осторожным. Любая социальная сеть должна содержать ложную информацию.

· НЕ используйте реальную информацию.

· Не загружайте реальные изображения.

· НЕ разговаривайте с незнакомцами.

· НЕ комментируйте публичные публикации.

· НЕ показывайте свой номер телефона.

· НЕ показывайте свой адрес электронной почты.

· НЕ позволяйте Твиттеру или любому другому сайту раскрывать ваше местоположение. Контролируйте, чтобы в настройках приложений не было активировано разрешение на публикацию информации без вашего разрешения.

Первое, что вы должны учитывать в Интернете – это не заводить друзей. Наличие друзей в сети – риск для безопасности.

Посмотрите правде в глаза, тролли существуют в сети, и мы уверены, что вы рассердите одного из них. Поэтому, будьте внимательны!

Практическое руководство по анонимности в онлайне

Направленная антенна для удалённого доступа к публичному Wi-Fi

Обеспечить собственную безопасность (анонимность) в онлайне — тяжкий труд, требующий массивного объёма знаний. Даже лучшие профессионалы не всегда справляются.

Предупреждение. Для усвоения информации в полном объёме требуется несколько недель.

Пожалуй, наиболее полное практическое руководство по анонимности опубликовано на сайте Anonymous Planet. Оно периодически дополняется и актуализируется силами сообщества (текущая версия 0.9.3, см. историю изменений). Возможно, кто-нибудь возьмёт на себя поддержку русскоязычной версии, тем более в России и Беларуси эта информация становится с каждым годом всё актуальнее. Люди рискуют свободой и жизнью, не зная базовых вещей. В первую очередь это касается администраторов телеграм-каналов. Но и всех обычных пользователей, которые могут совершенно случайно попасть «под раздачу».

Содержание

Это настоящая энциклопедия анонимности. Хотя информация представлена в максимально лаконичном виде, документ весьма объёмный: около 563 423 символов.

По сути, из руководства становится понятно, что ни один человек в обычной жизни не соблюдает все необходимые требования по анонимности. Поэтому для безопасного использования интернета в современных условиях России и Беларуси нужно по сути отказаться от использования существующей цифровой личности, от всех существующих аккаунтов, номеров телефонов, IP-адресов, MAC-адресов и т. д. Другими словами, придётся построить новую цифровую личность с нуля, по крайней мере, как технический конструкт на время существующего правового дефолта в стране. Когда ситуация нормализуется или после переезда в правовое государство от неё можно будет отказаться.

В то же время желательно продолжать использование старой (обычной) цифровой личности хотя бы периодически по стандартному паттерну, чтобы не вызывать подозрений.

Построение новой цифровой личности с нуля

Как указано в практическом руководстве, есть несколько путей достижения достойной анонимности. Это же касается и построения новой цифровой личности. Хотя во всех путях есть несколько общих шагов.

Можно поставить вопрос шире. Как создать совершенно новую личность не только в цифровом мире, но и в офлайне? Очевидно, что это гораздо более надёжный способ замести следы и избавиться от хвоста старых идентификаторов. Здесь требуется замена офлайновых документов и/или смена места жительства. Иногда достаточно просто временного переезда в деревню или в другую страну (так делают некоторые граждане, попавшие под административную или уголовную ответственность по политическим делам). Но эта тема достаточно хорошо раскрыта в литературе, так что сосредоточимся на создании новой цифровой личности.

Примерный порядок действий такой.

Наличные деньги

В первую очередь понадобятся наличные. Старые добрые государства до сих пор выпускают бумажные банкноты. Нужно снять их со счёта или заработать. По идее, понадобится как минимум 1000 долларов, но чем больше — тем лучше.

Покупка устройств

Можно пойти в компьютерный клуб или другое место, где есть компьютер с доступом в интернет. Он нужен для создания адреса электронной почты. Для входа в компьютерный клуб расплачиваемся наличными и входим анонимно.

Вместо стандартного Gmail лучше зарегистрировать бесплатный аккаунт Protonmail. Нигде нельзя указывать личные данные или даты, в том числе в почтовом адресе, только псевдоним. Пароль из трёх-четырёх слов. Лучше запомнить его, а не записывать на листе бумаги. Менеджеры паролей — отдельный разговор.

Далее можно поискать на барахолках типа Авито/Куфар хорошие смартфоны и ноутбуки. Например, смартфон Google Pixel 3a и ноутбук Lenovo Thinkpad. На барахолке можно сэкономить 250-300 долларов на телефоне и 450-500 долларов на ноутбуке, по сравнению с ценой нового устройства в магазине. Проверьте, что устройства в рабочем состоянии и с приличными характеристиками. Договоритесь с продавцом о подходящем времени встрече в общественном месте, чтобы совершить сделку, заплатите наличными.

Как только у нас появились устройства, пришло время поработать над ними.

Ноутбук

По всей вероятности, ноутбук придёт с Windows. Её придётся удалить. Можно пойти в ближайший торговый центр и купить USB-флэшку на 8 ГБ. В торговых центрах, как правило, также есть бесплатный Wi-Fi, поэтому идём на фудкорт, открываем ноутбук и скачиваем Pop!OS и Balena Etcher (это как один из вариантов: анонимный доступ можно обеспечить и на других дистрибутивах Linux: использование Windows в качестве основной операционной системы не рекомендуется, только в виртуальной машине). Делаем загрузочную флэшку помощью Pop!OS с помощью Balena Etcher. Устанавливаем Pop!OS на ноутбуке поверх Windows.

Телефон

Когда завершена установка Pop!OS на компьютере, возвращаемся на бесплатный Wi-Fi, загружаем CalyxOS и инструмент для прошивки. Используем последний для установки CalyxOS на Pixel 3a. При первой загрузке активируем MicroG — опенсорсную реализацию гугловских библиотек. Она позволит использовать фейковый аккаунт Google для некоторых фоновых служб.

Достать биткоины

Теперь, когда мобильный телефон вступил в строй, пришло время установить на него биткоин-кошелёк. Например, Samourai Wallet. Можно записать на листе парольную фразу и 12 слов восстановления. Затем сходить на местную криптотусовку и найти, кто продаст биткоинов на 300 долларов. Монеты придут непосредственно в мобильное приложение Samourai Wallet.

Получить SIM-карту

Следующий шаг — получить доступ к оператору мобильной связи и завести мобильный номер анонимным способом. Здесь тоже есть разные варианты. Например, за небольшую сумму настоящую SIM-карту зарегистрирует на себя бедный студент или другой малообеспеченный гражданин. Другой вариант — использовать сервисы по анонимной продаже eSIM вроде silent.link. Покупаем eSIM и зачисляем кредит на счёт, оплатив его биткоинами. Импортируем eSIM в устройство Pixel 3a, и теперь у нас совершенно анонимный доступ к мобильной сети по всему миру.

Обновление домашней конфигурации

Эта часть предполагает, что у вас есть домашнее подключение к интернету. К сожалению, подключение к домашнему интернету требует подтверждения личности и оплаты через традиционные банковские системы, а не биткоины.

Лучше вообще не использовать домашнее соединение в новой цифровой личности. Только в старой личности, которая привязана к настоящему имени. Для соблюдения безопасности желательно подключаться к интернету через публичный Wi-Fi. При необходимости установить направленную антенну. Такую же антенну можно носить в рюкзаке.

В России интернет-провайдер обязан хранить метаданные о вашем интернет-соединении в течение нескольких месяцев или лет. Это как минимум логи с указанием времени, когда вы посещали определённые веб-сайты.

При острой необходимости использовать домашний интернет (это практически невозможно сделать анонимно) желательно приобрести VPN типа Mullvad и оплатить биткоинами годовую подписку. Также купить маршрутизатор, на который можно установить прошивку типа pfSense. Система на маршрутизаторе настраивается таким образом, чтобы все устройства в домашней сети были защищены VPN.

На маршрутизаторе pfSense можно установить свой VPN-сервер, чтобы получить доступ к своей сети из любой точки мира.

В идеале работать через VPN/прокси на своём сервере на хостинге, оплаченном наличными или Monero. Список подходящих хостинг-провайдеров можно см. на сайте Monero.

Некоторые детали

Далее можно сосредоточиться на самостоятельном хостинге своих данных, не используя сторонние сервисы, к которым могут легко получить доступ третьи лица.

Покупаем недорогой десктоп на барахолке, ставим Pop!_OS или другой любимый Linux-дистрибутив, создаём виртуальную машину Nextcloud и виртуальную машину Bitwardenrs для хостинга сервисов. Nextcloud будет хранить календарь, контакты, фотографии и другие документы. BitwardenRS будет менеджером паролей. Обязательно делайте резервные копии всей этой информации, сохраняя образы виртуальных машин на отдельном зашифрованном SSD/HDD или на нескольких накопителях, физически удалённых друг от друга для безопасности.

Далее можно подумать о настройке собственного биткоин-узла на компьютере с сервером Ubuntu, а также о майнинге или другом способе анонимного заработка криптовалюты. На сервере можно установить Bitcoin, Block Explorer, Samourai Wallet Dojo, Whirlpool, Lightning и BTCPay Server для приёма платежей. Здесь создаём новый кошелёк Samourai, соединяем его с Dojo и смешиваем монеты через миксер Whirlpool.

Миксер Whirlpool

Если у вас мало времени и нужно быстрое и простое решение, можно взглянуть в один из пакетов для Raspberry Pi — myNode, Umbrel, Raspiblitz или Ronin.

Заключение

Чего лучше вообще никогда не делать, так это регистрироваться в Google, Facebook, Tiktok, WhatsApp или Instagram. Для общения в социальных сетях можно установить на своём хостинге инстанс Mastodon/Pleroma.

Не стоит нигде указывать реальный адрес электронной почты, лучше использовать алиасы типа simplelogin.io, одноразовые адреса Guerrilla Mail (сайт временно отключён хостером) или Getnada.

Везде по возможности лучше использовать бесплатный софт с открытым исходным кодом.

Конечно, это только один из путей по созданию новой цифровой личности и по анонимной работе в интернете. Более подробно о других вариантах см. в практическом руководстве Anonymous Planet.

И помните, что никакие советы не помогут сохранить анонимность, если вами заинтересуются действительно серьёзные ребята (типа АНБ/ФСБ/Моссад). Так что лучше соблюдать осторожность и не привлекать внимание.

«Безопасность», xkcd

Замечания и дополнения приветствуются.

На правах рекламы

VDSina предлагает безопасные серверы в аренду с посуточной оплатой, возможностью установить любую операционную систему, каждый сервер подключён к интернет-каналу в 500 Мегабит и бесплатно защищён от DDoS-атак!

«Игра в прятки»: Немного о технологиях анонимности в интернете

Безопасность в интернете всегда была горячей темой для обсуждения. В частности, очень популярными остаются вопросы обеспечения анонимности в сети.

Сегодня нам бы хотелось вернуться к теме ИБ и провести небольшой обзор таких решений, как VPN, прокси, Tor и нескольких других.

Прокси-серверы

Суть работы прокси-серверов заключается в перенаправлении трафика через себя, как посредника. Таким образом, узел назначения будет считать, что запрос был направлен не вами, а прокси-сервером. Это решение позволяет обходить различные ограничения сети, которые устанавливают некоторые сервисы (в частности блокировку по географическому положению).

Существует несколько видов прокси-серверов. Первый – это веб-прокси, которые пропускают через себя только HTTP-траффик, по умолчанию добавляя в передаваемый траффик данные о применении прокси. Одним из недостатков этого решения является отсутствие поддержки скриптов и плагинов Java и Adobe Flash. Кроме того, многие веб-прокси используются огромным количеством пользователей, потому они легко могут попасть в список заблокированных на большинстве сетевых ресурсов.

Второй вид прокси – это SOCKS прокси-серверы. Протокол SOCKS находится на сеансовом уровне модели OSI. За счет этого достигается независимость от высокоуровневых протоколов (HTTP, FTP, РОРЗ и так далее), что позволяет SOCKS пропускать через себя весь траффик, а не только HTTP. Поэтому с их помощью вы можете, например, загружать файлы по FTP и отправлять электронную почту.

Отдельно можно отметить CGI-прокси или так называемые анонимайзеры, которые представляют собой веб-сервер с формой, в которую пользователь вводит адрес нужного ему сайта. После этого открывается страница запрошенного ресурса, но в адресной строке браузера отображается адрес CGI-прокси. CGI-прокси, как и любой веб-сервер, может использовать HTTPS для защиты канала связи между собой и клиентом.

Tor является одной из самых популярных технологий для сокрытия личности в интернете и первой, специализирующейся на этом. Однако нужно четко разделять анонимность и защищенность. Эта технология не позволяет защитить ваши данные от перехвата вне сети Tor или скрыть содержимое от чужих глаз, поскольку информация шифруется лишь внутри самой системы.

Однако даже несмотря на уязвимость трафика на входе и выходе сети, Tor не позволяет связать эти данные с вами. Основной идеей системы является перенаправление трафика через несколько анонимных серверов таким образом, что на выходе из сети узел назначения видит только конечный сервер, который считается источником данных.

Трафик перенаправляется через произвольное количество серверов (но не менее трех), что позволяет достаточно хорошо скрыть реальный источник информации путем «запутывания» метаданных. Такая система перенаправления называется луковой маршрутизацией, когда каждый узел в сети может расшифровать только часть сообщения с инструкциями о перенаправлении трафика.

Выходной же узел полностью расшифровывает сообщение и перенаправляет его конечному узлу открытой сети. Для этого Tor формирует канал перенаправления и получает ключи шифрования от всех узлов сети, входящих в данный канал. Полученные ключи передаются отправителю информации, которые он использует для шифрования данных перед их отправкой.

Tor предоставляет высокоуровневую сетевую анонимность, но обеспечение настоящей анонимности – проблема, решение которой найти почти невозможно. Идет «гонка вооружений» между разработчиками сети Tor и хакерами, желающими получить возможность разоблачать пользователей сети. Стоит отметить, что на сеть Tor были проведены успешные хакерские атаки. Поэтому нельзя утверждать, что она позволяет скрыть личность со 100% гарантией. Однако Tor все еще остается одним из наиболее эффективных и надежных средств обеспечения анонимности.

Принцип работы VPN схож с Tor и прокси-серверами. При подключении к VPN вы перенаправляете свой поток данных через частную сеть. Внутри этой сети существуют свои серверы (интранет) и выходной узел (как и в случае с Tor). Таким образом, если вы соединяетесь с интернетом через VPN, узел назначения может видеть только адрес VPN-сервера.

В отличие от серверов Tor, VPN-серверы поддерживают крупные компании, которые зачастую придерживаются принципа запрета на ведение логов, а это дополнительно повышает безопасность. Практически все коммерческие VPN-провайдеры предлагают на выбор две реализации: OpenVPN и PPTP. Реже предлагаются варианты L2TP+IPSec и SSTP. Отдельно стоит отметить сервисы, предоставляющие DoubleVPN, когда перед выходом в интернет трафик проходит через два разных VPN-сервера в разных странах, и QuadVPN – в этом случае фигурируют сразу 4 сервера.

Сочетание Tor и VPN

VPN является отличным способом защиты данных, который в комбинации со средствами обеспечения анонимности в сети (Tor) позволяет добиться более высокого уровня «спокойствия».

VPN-сервер при такой схеме является постоянным входным узлом, после него шифрованный трафик отправляется уже в сеть Tor. На практике схема реализуется просто: сначала производится подключение к VPN-серверу, далее запускается Tor-браузер, который автоматически настроит нужную маршрутизацию через VPN-тоннель.

Такая схема позволяет скрыть сам факт использования Tor от интернет-провайдера. А в случае теоретической компрометации Tor, нас защитит рубеж VPN, который не хранит логов. Отметим, что использование прокси-сервера вместо VPN лишено смысла: без шифрования, обеспечиваемого VPN, такая схема не имеет каких-либо значимых плюсов.

При подобной схеме сначала происходит шифрование данных для пересылки их на VPN-сервер, а потом их трансфер через сеть Tor. В этом случае необходимо настроить VPN-клиент на работу с Tor.

Подобная схема подключения может использоваться для обхода блокировки узлов Tor внешними ресурсами, плюс она должна защитить трафик от прослушивания на выходном узле. Важно также отметить, что любой выходной узел легко выделит клиента в общем потоке, так как большинство пользователей идут на разные ресурсы, а в этой схеме клиент идёт всегда на один и тот же VPN-сервер. Естественно, что использование обычных прокси-серверов после Tor не имеет особого смысла, так как траффик до прокси не шифруется.

Whonix

Дополнительно отметим, что для обеспечения анонимности существуют специально разработанные операционные системы. Одной из таких ОС является Whonix. Ее работа основана на двух ОС Debian, работающих на виртуальных машинах VirtualBox.

В такой конфигурации одна система является шлюзом, отправляя весь трафик через сеть Tor, а вторая – изолированной рабочей станцией, которая подключается к сети только через шлюз. Такой механизм называется изолирующим прокси-сервером. Эта схема позволяет избежать многих уязвимостей, связанных с программным обеспечением на рабочей станции, поскольку сама машина не знает своего внешнего IP-адреса.

ОС Whonix реализует много полезных механизмов анонимности. Например, она способна обеспечить безопасный хостинг сервисов – даже если злоумышленник взломал веб-сервер, он не сможет украсть закрытый ключ. Также Whonix поддерживает мосты, позволяющие скрывать от провайдера факт использования Tor, и предлагает возможность туннелирования через другие анонимные сети, такие как Freenet, I2P и др. Более подробные данные об особенностях таких подключений вы сможете найти по ссылке.

Эта система протестирована и хорошо документирована, а также прекрасно работает со всеми комбинациями Tor/VPN/Proxy, однако все же обладает определенными недостатками. К ним можно отнести достаточно сложную настройку и необходимость поддержки двух виртуальных машин или отдельного физического оборудования. Также стоит отметить, что проект Whonix развивается независимо от Tor и входящих в него инструментов, поэтому не способен защитить от их уязвимостей.