anti theft что это bios

Intel Anti-Theft ― отряд специального назначения

Так как же безопасность обеспечивается на деле?

Компьютер, поддерживающий технологию Intel AT, может быть деактивирован так называемой «таблеткой с ядом» (poison pill). Это зашифрованное sms сообщение, которое передается через сеть 3G. Кроме того, в режиме блокировки ноутбук через заданные интервалы времени сообщает свои географические координаты.

Для этой дополнительной функции отслеживания при покупке девайса нужно заранее проверить наличие совместимого 3G/GPS модуля. На фото показан такой модуль от компании Sony-Ericsson.

Взаимодействие между чипсетом и 3G модулем происходит на аппаратном уровне. Таким образом, переустановка операционной системы и даже замена жесткого диска (которая, по сути, немногим сложнее замены сим-карты в мобильном телефоне) не могут отключить защиту ноутбука.

Аппаратная поддержка Intel Anti-Theft заложена в том блоке чипсета, который называется Management Engine (ME). ME управляет ноутбуком до загрузки операционной системы и, в частности, управляет работой системы питания. Также он отвечает за хранение ключей системы шифрования данных. В случае инициализации процедуры блокировки компьютера система не проходит POST.

Немаловажно, что владелец компьютера получает подтверждение его блокировки. Процесс деактивации является обратимым. Если удастся вернуть ноутбук, его можно легко реанимировать.

Ряд других функций:

Уже сейчас на рынке представлены решения с поддержкой этой технологии от всех крупных игроков рынка ноутбуков: Acer, Asus Dell, Fujitsu, HP, Lenovo, Sony, и других. Полный список можно посмотреть по ссылке.

Для того чтобы защитить ноутбук, нужно зайти на страницу atservice.intel.com и создать учетную запись, используя код активации с карточки, которая поставляется в комплекте с ноутбуком.

Затем осуществляется привязка компьютера к аккаунту с помощью специального приложения. После того как компьютер зарегистрирован в системе, пользователь через web-интерфейс может настраивать интервалы «рандеву» с сервером, менять сообщение которое показывается в режиме блокировки и, наконец, в любой момент объявить систему в розыск.

Intel AT работает по всему миру, в том числе и в России. К сожалению, на данной момент веб-интерфейс имеет только англоязычную версию.

Заключение.

Казалось бы, данная технология интересна только крупным компаниям, которым нужно обеспечить сохранность своих конфиденциальных данных. Однако вряд ли кому-то из обычных пользователей захочется, чтобы их частная переписка, фото- и видеоматериалы вместе с сохраненными паролями стали достоянием злоумышленников. Поэтому технология в высшей степени востребована, а ее повсеместное внедрение позволит снизить привлекательность ноутбука как объекта кражи. Ведь похищенный девайс с таким встроенным сервисом в худшем случае превратится в бесполезный кирпич, в лучшем — приведет напрямую к грабителю.

Учимся настраивать БИОС

Многие считают BIOS отдельной микросхемой на материнской плате. На самом деле базовая система ввода/вывода представляет собой набор микропрограмм, записанный на постоянное запоминающее устройство (ПЗУ). Именно его часто называют «биосом».

Кратко подытожив, базовая система выполняет следующие функции:

Во время предварительной загрузки информацию о состоянии компьютера можно оценить по звуковому сигналу. Ошибки загрузки обозначаются разными сигналами.

Базовые настройки системы ввода-вывода

Для доступа к меню настройки BIOS необходимо зажать соответствующую клавишу при загрузке компьютера. Она зависит от производителя компьютера, но чаще всего Del, F2, F8 или F10. При этом дальнейшая загрузка ОС прекращается, и пользователь видит перед собой базовый интерфейс для настройки или получения информации.

Для входа в интерфейс на продукции компании ASUS используется клавиша F2, которая зажимается перед нажатием на кнопку включения. При работе с Windows 10 существует возможно вызвать интерфейс базовой системы перед перезагрузкой ОС. Shift+пункт «Перезагрузка» в меню выключения. В сервисном меню ОС необходимо выбрать пункт «возврат к заводским настройкам и дополнительные», далее дополнительные возможности и «запуск интерфейса UEFI после перезагрузки».

Навигация в режиме настройки BIOS осуществляется с помощью клавиш стрелок, выбор пункта Enter, а изменение значения +/-. При нажатии F1 появляется помощь, F9 возвращает первоначальные настройки, а F10 вызывает выход из интерфейса с сохранением настроек. Для выхода без сохранения настроек необходимо нажать Esc.

Главное меню (Main)

Кроме этого, для удобства пользователя, в правой части экрана в двух окнах указывается, в верхнем, краткая информация о пункте, на котором установлен курсор, а в нижнем – памятка о клавишах управления.

Последовательно на главном экране указана следующая информация о производителях и версиях:

Информация, указанная здесь, не имеет для большинства пользователей никакой пользы. Но во время апгрейда компьютера без замены материнской платы, она становится необходима. По ней можно узнать о совместимости оборудования с новыми комплектующими. Если новая видеокарта отказывается работать, существует возможность обновления BIOS до версии, поддерживающей новое «железо».

При сбросе настроек также происходит сброс системного времени, находясь на этом экране необходимо установить текущею дату и время.

Продвинутые настройки (Advanced)

Раздел меню, позволяющий выполнить тонкую настройку базовой системы. В него входит достаточно большое количество подпунктов, которые варьируются от версии к версии:

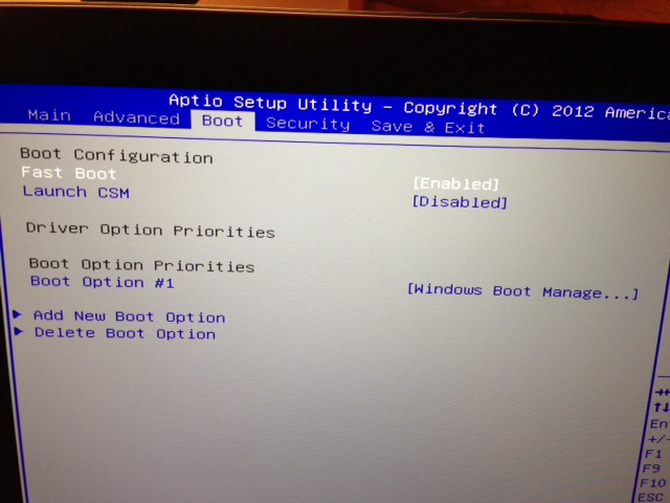

Меню загрузки (Boot)

С постепенным переходом после выхода Windows 8 и 10 на UEFI появляется дополнительный пункт, называющийся Secure Boot, который не позволяет загружать программное обеспечение с неизвестных источников. Это может сильно осложнить запуск ОС с загрузочной флешки или загрузочного диска, даже если они полностью работоспособны. Поэтому при переустановке системы стоит отключить этот пункт.

Быстрой загрузке системы помогает функция Fast Boot, которая обычно всегда включена. За активацию режима совместимости отвечает подпункт Launch CSM, он необходим для тех пользователей, которые хотят переустановить ОС, возможно даже предыдущей версии.

Безопасность (Security)

Безопасность позволяет установить пароли различных уровней при загрузке базовой системы, после ее загрузки и при доступе к HDD-диску.

Первый подпункт отвечает за установку пароля на вход в интерфейс настройки BIOS, при этом возможно разделить заходящих на администраторов и пользователей. Администратор обладает правами изменять все настройки системы, в то время как пользователь сильно ограничен в правах.

За установку паролей отвечают строки Set Administrator Password и Set User Password. После их установки меняются соответствующие пункты Status. Для пароля к HDD принцип схож: строки Set Master Password и Set User Password устанавливают пароли, строка Status сообщает об их наличии.

Меню выхода из интерфейса (Save & Exit)

При окончании работы с интерфейсом настройки базовой системы или получении всей необходимой информации пользователь переходит в этот подпункт.

Далее необходимо выбрать из имеющегося:

Пункт Boot Override позволяет вручную выбрать загружаемую ОС, в случаях, когда их на одном жестком диске больше одной.

Launch EFI shell from file позволяет загружать ОС на жесткий диск с внешних устройств. При этом необходимо использовать оболочку EFI, которая должна находиться на съемном носителе.

Устранение неполадок в BIOS

Большинство пользователей не могут навредить базовой системе своими действиями. Первые проблемы начинаются при попытке улучшения компьютера или ноутбука.

При наращивании количества оперативной памяти или установке новой видеокарты желательно обновить BIOS до самой новой версии. Это поможет избежать аппаратной несовместимости. Обычно в этом случае компьютер просто отказывается видеть новое устройство. После успешной «перепрошивки» ПЗУ данная проблема исчезает.

Для инициализации этой процедуры необходимо использовать либо внутренние подпрограммы, такие как Easy Flash, либо программы в ОС. На сайте производителя компьютера необходимо найти более современную версию БИОСа. Желательно также проверить, будет ли она поддерживать устанавливаемое оборудование, прочитав описание версии.

Обновление версии базовой системы может привести к несовместимости с уже установленным оборудованием, так как ПЗУ имеет ограниченный объем и поддержка новых устройств возможна только за счет удаления из нее информации об устаревших. По этой причине обновление BIOS показано только в случае установки нового оборудования, а при работе компьютера стабильно и отсутствии изменений «профилактическое» перепрограммирование не желательно.

Во время процедуры перезаписи не должно происходить отключения компьютера от сети. Если это произошло, восстановление информации в ПЗУ будет сильно затруднено, скорее всего невозможна и тогда необходима помощь специалиста. Работы по изменению программного обеспечения материнской платы являются ремонтом, поэтому пользователь проводит их на свой страх и риск, лишаясь гарантии при неправильно проведенном.

Некоторые материнские платы позволяют настроить шум, издаваемый кулером благодаря регулированию числа оборотов вентилятора. Это полезно при использовании ПК в офисе, где достаточно высок уровень шума, а задачи, выполняемые компьютером, не приведут к перегреву процессора.

Для любителей разгона компонентов системы работа с параметрами BIOS/UEFI становится рутинным занятием. В продвинутых версиях можно настраивать тонкие параметры напряжения и частот прямо через интерфейс базовой системы. Подразумевается, что пользователь знает о последствиях грубой работы с этими параметрами. Обычно такие настройки доступны для дорогих моделей процессоров, материнских плат и видеокарт.

Поступление в продажу SSD-накопителей не решило проблемы работы с огромными объемами данных, которые необходимо быстро считывать с жестких дисков. В этом случае используется технология RAID. Для этого два и более диска объединяются, и информация распределяется по ним согласно специальным алгоритмам. Таким образом можно получить значительный рост скорости и чтения информации. Большая часть настройки происходит в интерфейсе BIOS.

Как я купил заблокированный ноутбук на eBay и попробовал сделать свой AntiTheft на базе IntelAMT

Таксист уехал с моим ноутбуком и я решил купить новый на eBay. Что могло пойти не так?

Из покупателя в воры — за один запуск

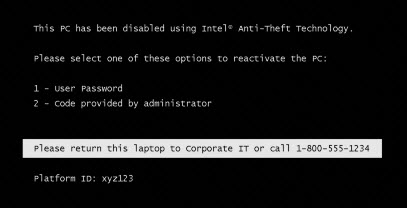

Принеся домой ноутбук из почтового отделения, я принялся за завершение предустановки Windows 10, а после даже успел накатить Firefox, как вдруг:

Я прекрасно понимал, что модифицировать дистрибутив Windows никто бы не стал, а если бы и стал, то все выглядело бы не так аляповато и вообще блокировка произошла бы тогда быстрее. Да и смысла, в конце концов, не было бы что-то блокировать, так как все лечилось бы переустановкой. Окей, перезагружаемся.

Перезагрузка в BIOS, и вот уже все становится чуть яснее:

И, наконец, окончательно ясно:

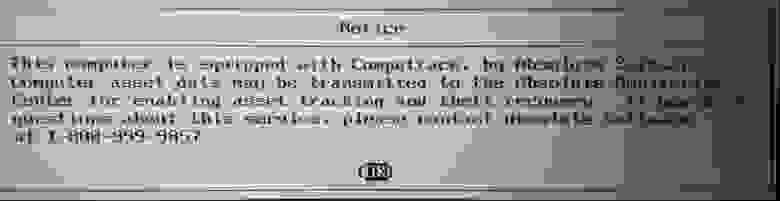

Как так вышло, что меня щемит собственный ноутбук? Что такое Computrace?

Строго говоря, Computrace — это такой набор модулей в вашей EFI BIOS, которые, после загрузки OS Windows, подкидывают в нее свои трояны, стучащие на удаленный сервер Absolute software и позволяющие, если потребуется, заблокировать систему по интернету. Более подробно можно почитать вот тут. С операционными системами, отличными от Windows, Computrace не работает. Более того, если мы подключим носитель с Windows, зашифрованный BitLocker, или любым другим софтом, то Computrace снова не сработает — модули просто не смогут подкинуть нам в систему свои файлы.

Отдаленно такие технологии могут показаться космическими, но лишь до той поры, пока мы не узнаем, что все это делается на родном UEFI с помощью полутора сомнительных модулей.

Кажется, будто эта штука холодна и всесильна, пока мы не попробуем, например, загрузиться в GNU/Linux:

На этом ноутбуке прямо сейчас активирована блокировка в Computrace

Что делать?

Есть четыре очевидных вектора разрешения возникшей проблемы:

You need to contact absolute software. They will want the machine serial number and the motherboard serial number. You will also need to supply «proof of purchase», like a receipt. They will contact the owner they have on file and get the OK to remove it. Assuming it is not stolen, they will then «flag it for delete». After that, the next time you connect to the internet or have an open internet connection, a miracle will occur and it will be gone. Send the stuff I mentioned to TechSupport@absolute.com.

Прооцесс анлока описывается так:

Unlocking solution is finally available and requires SPEG programmer to be able to flash the BIOS.

The unlock service price is per machine (like we do for the Macbook/iMac, HP, Acer, etc) For service price and availability please read the next post below. You may contact support@allservice.ro for any inquiry.

Звоним в Lazard aka «the world’s leading financial advisory and asset management firm, advises on mergers, acquisitions, restructuring, capital structure and strategy»

Пока продавец с eBay отвечает, я закидываю несколько баксов на zadarma и предвкушаю общение с, пожалуй, самым самым бездушным собеседником на планете — саппортом огромной финансовой корпорации из Нью-Йорка. Девушка быстро поднимает трубку, выслушивает на моем комрадглише робкие объяснения того, как я купил этот ноутбук, записывает его серийник и обещает передать админам, которые мне перезвонят. Этот процесс в точности повторяется два раза с разницей в сутки. На третий раз я специально дождался вечера, пока в Нью-Йорке будет 10 утра и позвонил, скороговоркой зачитав уже привычную мне пасту про мою покупку. Через два часа мне перезвонила все та же женщина и начала зачитывать инструкции:

— Нажмите эскейп.

Я нажимаю, но ничего не происходит.

— Что-то не работает, ничего не меняется.

— Нажимайте.

— Жму.

— Теперь вводите: 72406917

Ввожу. Ничего не происходит.

— Вы знаете, боюсь это не помож… Минуточку…

Ноутбук внезапно перезагружается, загружается система, назойливый белый экран куда-то пропал. Для верности захожу в биос, Computrace не активирован. Кажется, все. Благодарю за поддержку, пишу продавцу что решил все вопросы сам и расслабляюсь.

OpenMakeshift Computrace Intel AMT based

Для начала вспомним что такое Intel AMT: это такой набор библиотек, являющийся частью Intel ME, вшитый в EFI BIOS, для того, чтобы админ в каком-нибудь офисе мог, не вставая со стула, оперировать машинами в сети, даже если они не загружаются, подключая удаленно ISOшки, управляя через удаленный рабочий стол и т.д.

Крутится все это на Minix и примерно на таком уровне:

Это звучит заманчиво, ведь видится, что если мы сможем наладить обратное подключение к какой-нибудь админке силами Intel AMT, то сможем иметь доступ не хуже чем у Computrace(на самом деле нет).

Активируем Intel AMT на нашей машине

Сперва, некоторым из вас наверняка хотелось бы потрогать этот AMT своими руками, а тут и начинаются нюансы. Во-первых: вам нужен процессор с его поддержкой. С этим, к счастью, проблем нет(если у вас не AMD), ведь vPro добавлена почти во все процессоры Intel i5, i7 и i9(посмотреть можно тут) начиная с 2006-го года, а нормальный VNC туда завезли уже с 2010-го. Во-вторых: если у вас десктоп, то вам нужна материнская плата с поддержкой такой функциональности, а именно с чипсетом Q. В ноутбуках же нам достаточно знать только модель процессора. Если вы обнаружили у себя поддержку Intel AMT, то это хороший знак и вы сможете применить полученные здесь установки. Если же нет, то либо вам не повезло/вы умышленно выбрали процессор или чипсет без поддержки этой технологии, либо вы удачно сэкономили, взяв себе AMD, что тоже является поводом для радости.

In non-secure mode, Intel AMT devices listen on port 16992.

In TLS mode, Intel AMT devices listen on port 16993.

Intel AMT принимает к себе коннекты на портах 16992 и 16993. Туда и двинемся.

Необходимо проверить что Intel AMT включена в BIOS:

Далее нам нужно перезагрузиться и нажать во время загрузки Ctrl + P

Стандартный пароль, как водится, admin.

Сразу же меняем пароль в Intel ME General Settings. Далее в Intel AMT Configuration включаем Activate Network Access. Готово. Вы теперь официально пробэкдурены. Грузимся в систему.

Теперь важный нюанс: по логике вещей мы можем получить доступ к Intel AMT с localhost и удаленно, но нет. Intel говорит что локально подключаться и менять настройки можно с помощью Intel AMT Configuration Utility, но у меня она наотрез отказывалась подключаться, так что у меня подключение заработало только удаленно.

Берем какое-нибудь устройство и подключаемся по yourIP:16992

Добро пожаловать стандартный интерфейс Intel AMT! Почему «стандартный»? Потому что он урезан и для нашей целей совершенно бесполезен, а мы будем использовать что-то более серьезное.

Знакомимся с MeshCommander

Как это водится — большие компании что-то делают, а конечные пользователи дорабатывают под себя. Так случилось и здесь.

Вот этот скромный(не преувеличение: его имя отсутствует на его же сайте, пришлось погуглить) мужчина по имени Ylian Saint-Hilaire разработал замечательные инструменты для работы с Intel AMT.

Сразу хочу обратить внимание на его YouTube-канал, в своих видео он просто и понятно показывает в режиме реального времени как выполнить те или иные задачи связанные с Intel AMT и его софтом.

Начнем с MeshCommander. Качаем, устанавливаем и пытаемся подключиться к нашей машине:

Процесс не мгновенный, но в результате мы получим вот такой экран:

Не то, чтобы я параноик, но sensitive data затру, простите мне такое кокетство

Разница, как говорится, налицо. Я не знаю почему в панели управления Intel нет такого набора функций, но факт есть факт: Ylian Saint-Hilaire берет от жизни ощутимо больше. Более того, вы можете установить его веб-интерфейс прямо в прошивку, он даст возможность пользоваться всеми функциями без утилиты.

Должен отметить, что я эту функциональность(Custom web interface) не использовал и ничего не могу сказать об ее эффективности и работоспособности, так как для моих нужд он не требуется.

Вы можете поиграться с функциональностью, вряд ли у вас получится все испортить, ведь начальной и конечной отправной точкой всего этого фестиваля является BIOS, в нем вы потом сможете все сбросить, отключив Intel AMT.

Разворачиваем MeshCentral и реализуем BackConnect

Get started by installing a MeshCentral server of your own or if you are not familiar with MeshCentral, you can try the public server at your own risk at MeshCentral.com.

Это положительно говорит о надежности его кода, так как мне не удалось найти никаких новостей о взломах и утечках на протяжении работы сервиса.

Лично я кручу MeshCentral на своем сервере так как необоснованно считаю что это более надежно, но в этом нет ничего кроме суеты и томления духа. Если вы хотите также, то тут есть документы, а здесь контейнер с MeshCentral. В документах написано как связать все это в NGINX, так что реализация легко интегрируется в ваши домашние сервера.

Регистрируемся на meshcentral.com, заходим и создаем Device Group, выбрав опцию «no agent»:

Почему «no agent»? Потому что зачем нам чтобы он устанавливал что-то лишнее, непонятно как это себя ведет и как будет работать.

Качаем cira_setup_test.mescript и используем его в нашем MeshCommander вот таким образом:

Voilà! Через какое-то время наша машина подключится к MeshCentral и можно будет что-нибудь с ней сделать.

Во-первых: вам следует знать что просто так наш софт стучаться на удаленный сервер не будет. Это связано с тему, что у Intel AMT есть две опции для подключения — через удаленнный сервер и непосредственно локально. Одновременно они не работают. Наш скрипт уже настроил систему для удаленной работы, но вам может потребоваться подключиться локально. Для того, чтобы вы могли подключиться локально, надо вот здесь

написать строку, которая является вашим локальным доменом(обратите внимание, что наш скрипт туда УЖЕ вбил какую-то рандомную строку, чтобы подключение осуществилось удаленно) или очистить все строки вовсе(но тогда удаленное подключение будет недоступно). Например, у меня в OpenWrt локальный домен это lan:

Соответственно, если мы туда впишем lan, и если наша машина будет подключена в сеть с этим локальным доменом, то удаленно подключение будет недоступно, а локальные порты 16992 и 16993 откроются и будут принимать подключения. Короче, если там какая-то белиберда, не имеющая отношение к вашему локальному домену, то софт стучит, если нет, то вам надо подключаться к нему самим по проводу, вот и все.

Вы спросите — а где же тут AntiTheft? Как я сказал изначально — Intel AMT не очень приспособлен для борьбы с ворами. Админить офисную сеть — это пожалуйста, а вот воевать с неправомерно завладевшими имуществом личностями посредством сети интернет — не особо. Рассмотрим инструментарий, который, в теории, может нам помочь в борьбе за частную собственность:

С помощью этой опции можно удалить всю инфу с машину за секунды. Не выяснено, работает ли она на SSD отличных от Intel. Вот тут можно более подробно почитать об этой функции. Полюбоваться на работу можно тут. Качество ужасное, зато всего 10 мегабайт и суть ясна.

Остается нерешенной проблема отложенного выполнения, иными словами: нужно караулить когда машина войдет в сеть чтобы выполнить к ней подключение. Полагаю, что этому тоже есть какое-то решение.

В идеальном исполнении надо блокировать ноутбук и выводить какую-то надпись, но в нашем случае мы просто имеем неотвратимый доступ, и как действовать дальше — дело фантазии.

Возможно у вас как-то получится блокировать машину или хотя бы выводить сообщение, напишите, если знаете. Спасибо!

Не забудьте поставить пароль на BIOS.

Спасибо пользователю berez за вычитку!