Удаленный доступ к автомобилю

Телематическая система Remoto 🛰. Запуск и управление автомобилем со смартфона📲

Прошло 8 месяцев с этой доработки, сразу решил не публиковать — хотел проверить работоспособность, получить ежедневный пользовательский опыт чтобы не предвзято оценить ценность и полезность данной функции.

С момента выхода телематики Remoto для Киа казалось что это прогрессивная и удобная функция, однако политика распространения которую выбрали разработчики устройства в чем то оказалась провальной — они сотрудничали с Киа моторс и официальными дилерами. Официальные дилеры как полагаются ребята довольно меркантильные, особенно на доп. оборудование, потому что на самих машинах зарабатывать у них особо не получается, и чтобы отбить все скидки по трейдинам и прочие плюхи при покупки машины они обвешивают ее безалаберно установленными сигналками, которые не работают как задумано, тонировкой по цене х3 от ее фактической стоимости и прочими радостями которые хозяин новой машины может установить сам гораздо качественнее и дешевле. И вот Remoto — идея супер, дистанционное управление автомобилем со смартфона, запуск двигателя, открытие Дверей, контроль местоположения, датчик удара и перемещения, в одном устройстве которое подключается в штатную проводку Kia без скруток-паек разрыва проводов как на заводе! Да сказка вообще! А цена? Вот тут вопрос.

Киа взялась за разработчиков системы серьезно, и так как реализовано «как с завода» будем считать это штатным аксессуаром, на который Киа дала такую рентабельность для официальных дилеров, чтобы они при продаже одного устройства могли окупать половину будто бы проданной ими машины, а норма по установке, несмотря на всю простоту приравнивалась к установке универсальной сигнализации, где каждый датчик надо ставить отдельно, крутить скрутки, подключать бензонасосы и разбирать половину машины, ну и дополнительная маржа конечно. В общем не совсем честно, так как по факту установка Ремото это небольшая разборка салона, подключение 2-х разьемов в блок управления, протяжка проводов, небольшая настройка. Некоторые дилеры даже умудрялись разводить владельцев на «обходчик иммобилайзера» внешний, и засовывали под торпеду второй ключ, якобы чтобы его обойти. Как можно было так нагло разводить, если этого не требуется.

По итогу у клиентов Киа и Ремото сложилось впечатление что их просто надурили, особенно учитывая что как и любой новый особенно программный продукт система работала не всегда корректно и имела сбои, на которые пользователи жаловались.

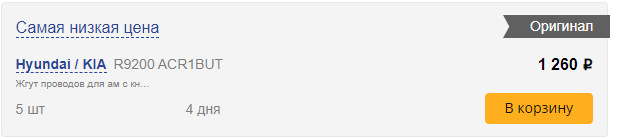

По итогу что мы имеем? Киа и Ремото, как мне кажется, разошлись миром. Ремото уже не числится в списке оригинальных аксессуаров, и дилеры потеряли интерес его продавать, а сам комплект для установки желающие могут купить в Автодоке или Эмексе, по артикулам Hyundai/Kia как запчасть, что тоже в целом не супер дёшево, но установить самостоятельно можно за пару часов с перекурами. И вот моя история:

на скринах цены в Москве на текущий день, по сравнению с 2015 годом подарок.

Мне в 2018 году летом обошелся блок и жгут в 5 тысяч рублей вместе.

Проверив блок и карту в службе поддержки Ремото ожидания подтвердились, меня заверили что блок будет работать корректно и он проверен, симка новая ранее не активированная.

Подключение легко провести самостоятельно. Для этого требуется ознакомится с чудесными обзорами на установку от klast1 и v2kam (на Сид GT с механикой, по факту на автомат у меня вышло еще проще). Не буду расписывать те же самые манипуляции, что провели ребята написав чудесную инструкцию, поэтому просто опишу основные шаги, детали которых можете спрашивать у меня если заинтересует кого-то эта история и он будет готов ее повторить, с радостью помогу.

Основые шаги установки:

1) Отключаем аккум и сдергиваем перчаточный ящик;

2) снимаем кожух бардачка, чтобы добраться до блока управления Keyless, который находится справа от корпуса печки;

3) Снимаем блок Keyless, отсоединяем 2 разьема и вставляем жгут проводки от Ремото, в котором тщательно в изоленту заворачиваем неиспользуемые разъемы;

4) жгуты проводки от Keyless вставляем в жгут проводки Remoto.

5) Подключаем аккумулятор, блок и видим что светодиод на блоке управления подает признаки жизни, радуемся.

6) Собираем блок, подключаем к нему GSM и GPS антенны

7) прячем блок глубоко под торпеду) Каждый тут на что горазд.

8) По инструкции на официальном сайте Remoto myremoto.ru/ производим адаптацию устройства (желательно прийти в машину с ноутбуком и интернетом)

9) Проводим тестирование согласно инструкции.

10) Скачиваем приложение. оплачиваем годовую подписку 2500 рублей и радуемся новому функционалу.

11) Собираем обратно без лишних деталей. Этот пункт я честно признаться не делал, потому что оставил доступ к устройству на случай если что-то пойдет не так. Однако, опыт 8 месяцев эксплуатации показал что устройство работает стабильно, связь с автомобилем имеется всегда и команды он выполняет надежно. Все что может ему помешать — уровень сигнала сотовой связи.

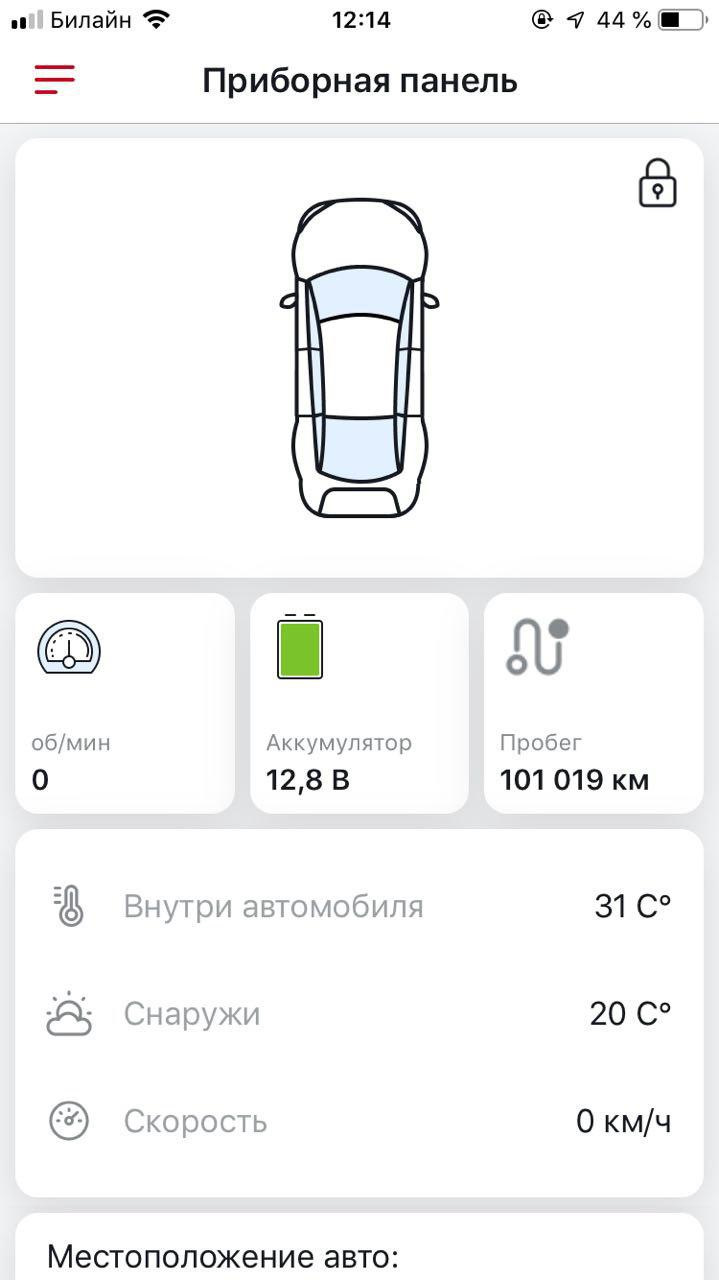

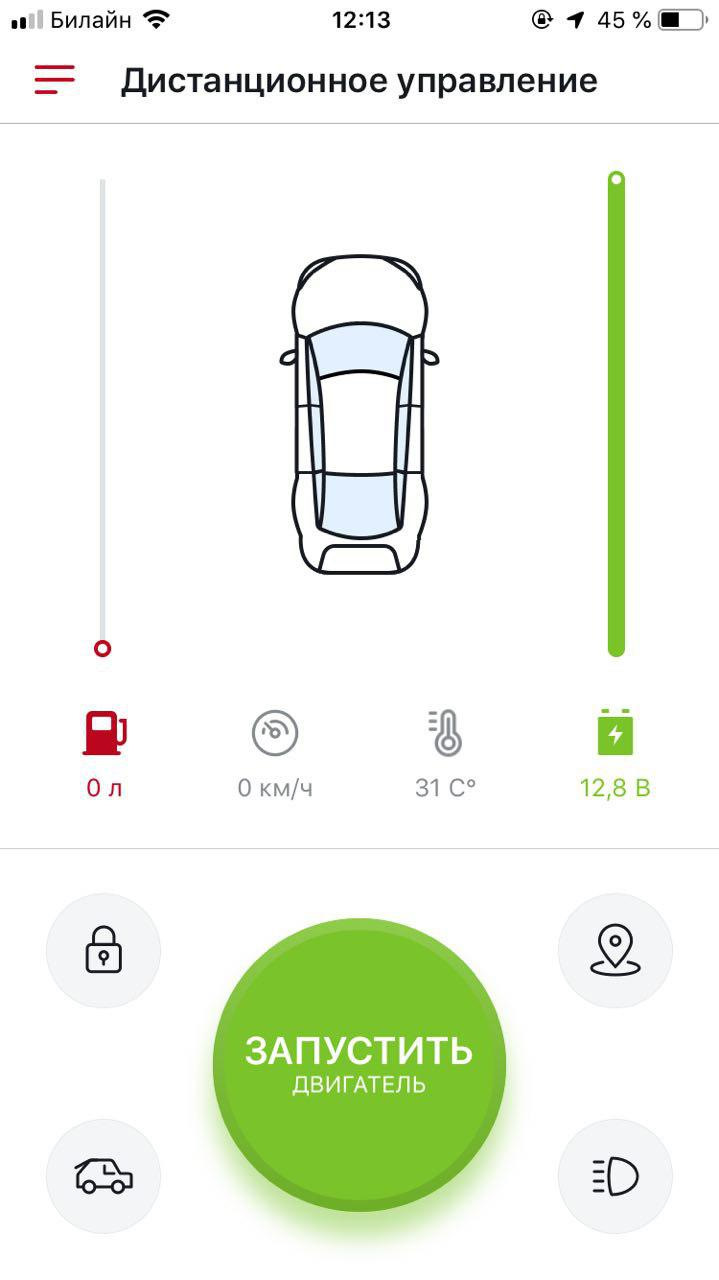

Итак немного о приятном, что я получил:

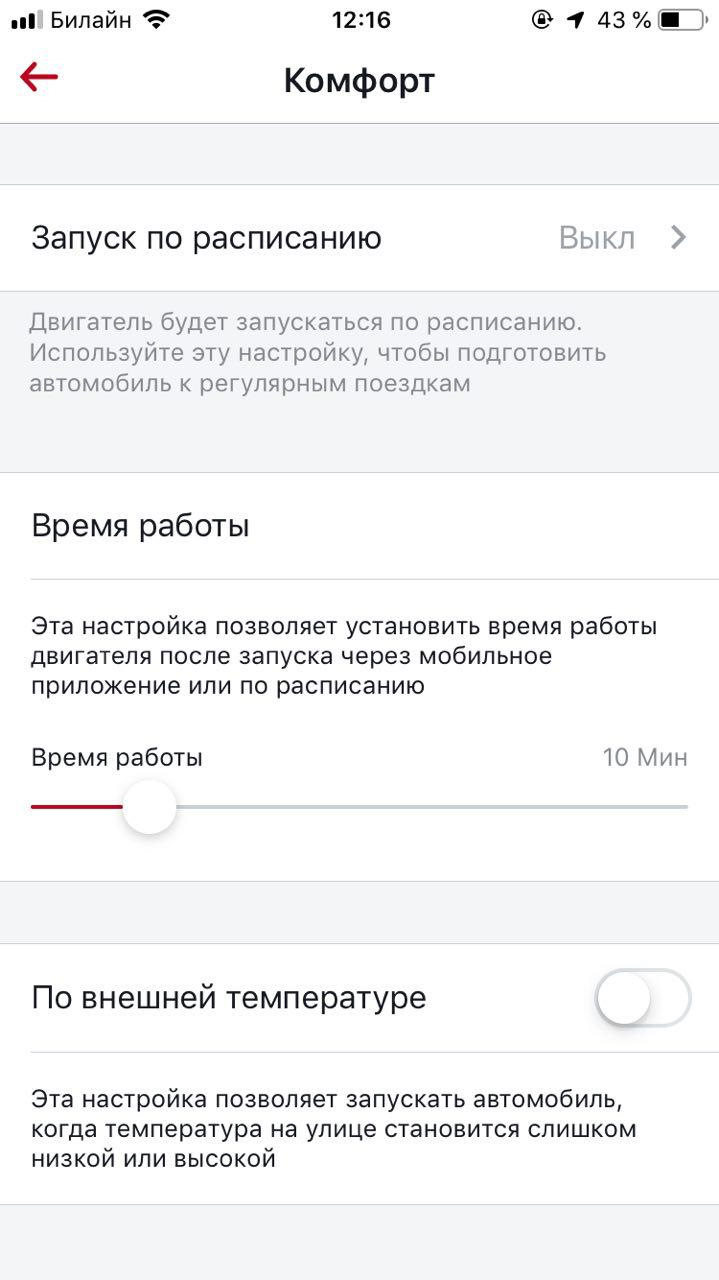

1) Незаменимый в современных условиях автозапуск штатными методами без обходчиков и прочих открывашек типа дешманской сигнализации. Очень удобно прогреть или охладить заранее автомобиль нахоодясь на расстоянии, семья садится в теплую или свежую машину и можно сразу ехать. Был случай когда с коллегами участвовали на Гонке Героев в Сорочанах, машина стоящая на парковке в паре километров от места была запущена через Ремото, а холодильник подключенный к розетке внутри начал охлаждать пивко и винишко) Класс)

2) Можно открыть машину с телефона без ключа. Удобно когда на машине приехала жена, а ты проходишь мимо и хочешь в нее что-нибудь положить или забрать. Открыл с телефона, закрыл — как каршеринг. Удобно, модно, функционально.

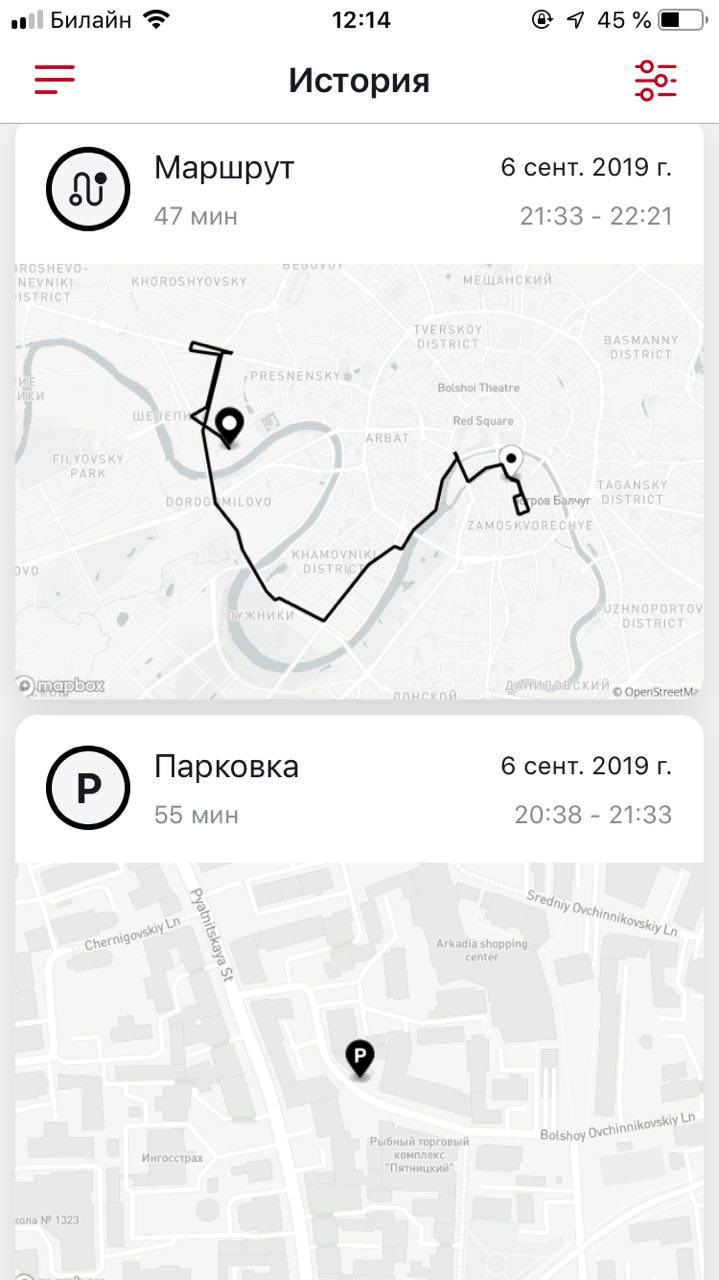

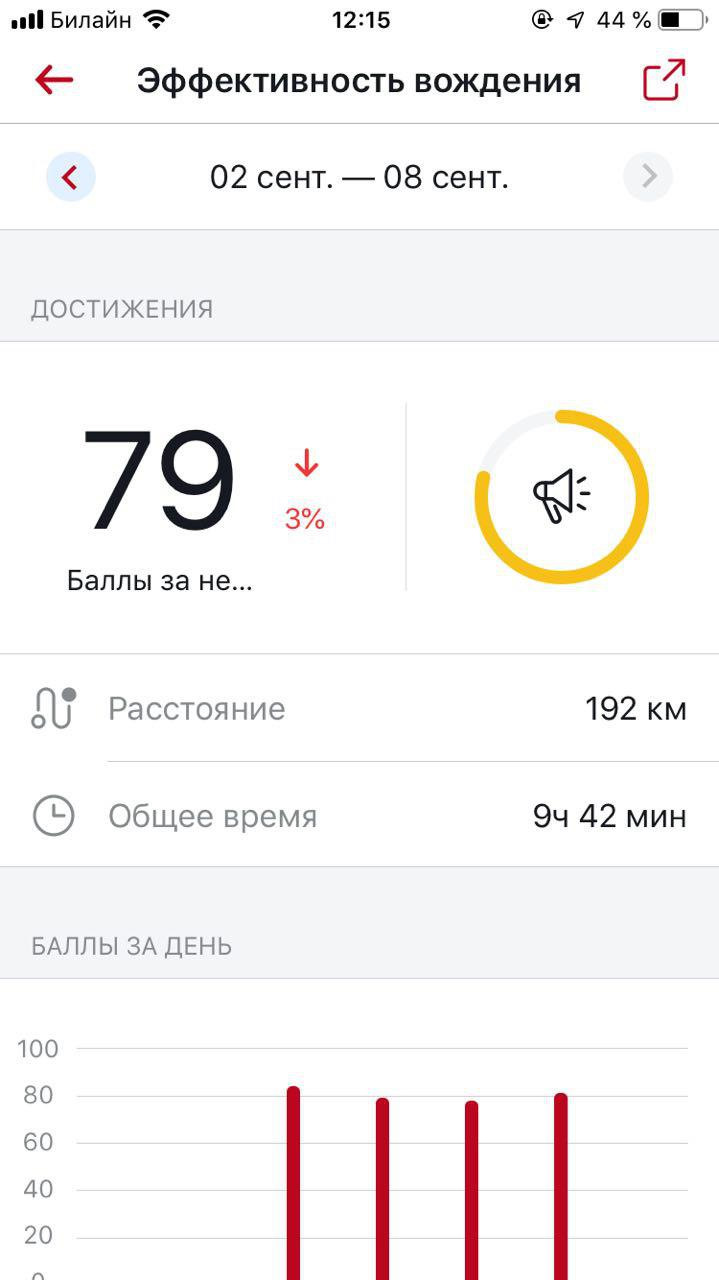

3) Контроль местоположения. В любой момент могу посмотреть где передвигается машина, с какой скоростью и маршрут. С точки зрения приватности вопросов нет, по левым делам не езжу ни я ни супруга) Но удобно, допустим когда тебя должны забрать и чтобы не созваниваться по 100 раз можно смотреть где находится машина и через сколько доберется до тебя. Соответственно, доступна история поездок за разумный период времени с пройденным километражом, временем в пути. Удобно вспомнить сколько заняла поездка.

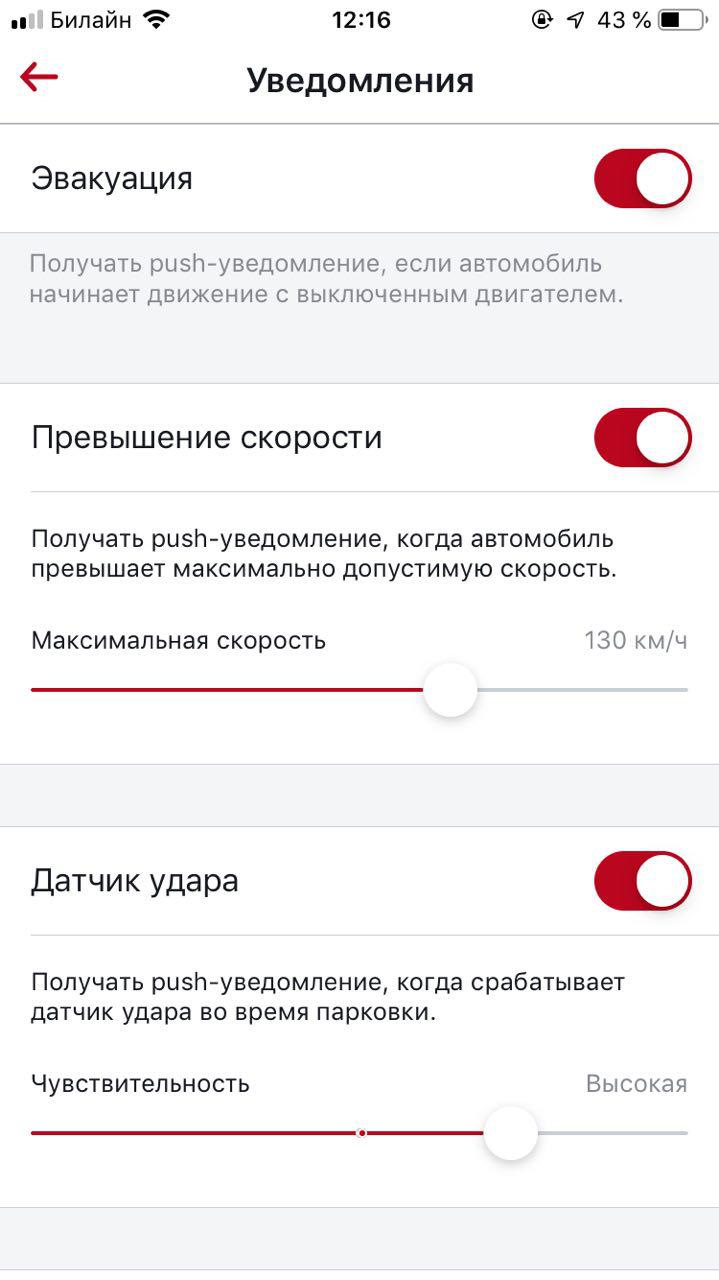

4) Датчик удара и перемещения. Удобная вещь, но пока, к счастью, не пригодилась. Чувствительность датчика удара настраивается, либо его можно выключить. Удобно, если какой-то упырь долбанет машину на парковке, придет уведомление. Как работает эвакуация не удалось испытать на деле тьфу тьфу, однако был один момент на парковке торгового центра под землей, спустя 5 минут после парковки машины пришло уведомление об эвакуации, и местополжение машины изменилось на противоположную часть города. Был явный глюк GPS, и из-за перемещения машина подумала что ее эвакуировали и начала бить тревогу. Было такое один раз и только под землей, на открытых участках такого больше не было никогда.

5) Один раз на парковке замудренного торгового центра воспользовался системой поиска машины на стоянке. В этом случае машина подает 3 сигнала клаксоном и мигает габаритными огнями.

Подводя итоги:

✅ Я доволен что за 5 тысяч рублей получил функциональность, которую официалы продавали за 30.

✅ Мне важно, что это штатное решение, установленное разъем в разъем без резки проводов, в заводскую проводку. Был опыт на прошлых машинах с внешними сигналками, которые начинали глючить со временем из-за кривой установки всякими дилерами, так как такие системы должны устанавливать профессионалы, которых очень мало. А в случае неисправности не придется кататься на эвакуаторе потому что не смог угнать свою же собственную машину.

✅ Нет лишних меток и брелков.

✅ Счастлив, что устройство не глючит и не косячит. Пользуемся им реально каждый день.

✅ Цена по которой я все это купил и радость, что можно поставить это самому.

✅ Машина получила штатную телематику, которая сделала машину современнее и функциональнее, которую ранее предлагали только премиум бренды типа Volvo On Call за совсем другие деньги (6 тысяч в год).

➖ Минусов за такую цену не обнаружено. Совсем. Ни одного.

С радостью расскажу и отвечу на все вопросы, связанные с работой, настройкой и установкой Remoto!

Поставили бы такую фичу себе?

UConnect: перехват управления автомобилями через интернет

Новая уязвимость в автомобильной системе UConnect предоставляет злоумышленникам возможность НСД ко многим современным машинам. Через удалённое подключение можно переключать передачи, активировать и отключать тормоза и даже поворачивать колёса в любую сторону независимо от положения рулевого колеса. Всё это – без физического доступа к транспортному средству.

Компания Chrysler Group с прошлого года вошла в состав итальянского концерна Fiat, после чего была выделена в самостоятельную группу Fiat Chrysler Automobiles. При поглощении Fiat получил права на множество технологий, одной из которых была автомобильная система UConnect. Она обеспечивает все интерактивные функции бортового компьютера: управление мультимедиа проигрывателем, подключение беспроводных устройств, навигацию, систему помощи водителю, удалённый запуск двигателя, диагностику и адаптивную подстройку всех систем.

В большинстве современных автомобилей органы управления физически не связаны с исполняющими устройствами. Нажатие педали тормоза даёт команду системе ABS, а вращение руля обрабатывается системой стабилизации с учётом скорости, качества покрытия, давления в шинах и множества других параметров. Передачи переключает автоматическая коробка, у двигателя электронная система зажигания и впрыска топлива. Всем командует бортовой компьютер, а UConnect и аналогичные фирменные платформы обеспечивают возможность удалённого управления им (в частности, через сотовую сеть Sprint).

Проблема в том, что права доступа во многих из них никак не проверяются. В этом недавно убедились два специалиста по безопасности – директор IOActive Крис Валасек (Chris Valasek) и бывший сотрудник АНБ Чарли Миллер (Charlie Miller). Авторы исследования нашли возможность автоматического поиска автомобилей с пакетом UConnect в любом регионе и подключения к ним безо всякой авторизации.

«По большому счёту для этого нужно знать только IP-адрес, – комментирует Миллер. –Там нет брандмауэра или ещё каких-то средств защиты. Управлять автомобилем можно из любой точки страны, как если бы вы находились в его салоне. Эта та разновидность софтовых уязвимостей, которая может кого-нибудь убить».

«Как и многие средства удалённого управления, UConnect предоставляет даже больший контроль, чем имеет сам водитель, – поясняет Валасек. – В этой платформе объединяется вся бортовая электроника, развлекательные и сервисные функции. Удалённо можно считывать параметры, менять настройки, режимы работы и даже загрузить модифицированную прошивку».

На этом фоне выглядит странным уведомление Chrysler о том, что патч для некоторых моделей был готов уже 16 июля, но его самостоятельная установка возможна только по USB или в сервисном центре. Большинству водителей придётся найти ближайший и записаться в очередь на обновление. Почему оно не было выполнено централизовано через ту же сеть «Спринт»? Вероятно, на это есть больше маркетинговых, чем технических причин.

«Я ехал на скорости 70 миль в час, когда Чарли и Крис перехватили управление машиной, – пишет редактор Wired Энди Гринберг, согласившийся помочь в исследовании уязвимости. – Сначала они врубили кондиционер на максимальное охлаждение, затем переключили радиостанцию и увеличили громкость до максимума. Я резко нажал кнопку выключения питания, но безрезультатно. Потом они включили стеклоочистители, и жидкость залила всё стекло. В довершении на дисплее появилось изображение Миллера и Валасека». Хакеры транслировали Энди взлом его машины в прямом эфире, ограничив вмешательство только работой вспомогательных систем. Это был первый эксперимент с чужим автомобилем за год изучения уязвимости.

«Помни, Энди, твоей жизни ничего не угрожает», – сказали они через громкую связь и стали понижать передачи. Гринберг давил на газ, пытался перехватить управление – бесполезно. Двигатель натужно ревел, тахометр показывал высокие обороты, а скорость падала. Через минуту джип уже двигался со скоростью пешехода, игнорируя нажатия на педаль газа.

«За мной образовалась пробка, водители сигналили, а я ничего не мог сделать. Мне пришлось съехать в кювет», – пишет Гринберг. К слову, это не первый подобный опыт редактора Wired. Пару лет назад он уже помогал хакерам изучать аналогичные уязвимости в Ford Escape и Toyota Prius, но тогда они перехватили управление, сидя с ноутбуками на заднем сидении этих машин. Им потребовалось предварительное подключение к диагностическому порту, что сильно усложняло технику взлома. Сейчас же оба находились за пятнадцать – двадцать километров. Более того, расстояние теперь вообще не играло роли.

«Когда ты теряешь уверенность в том, что машина будет точно выполнять твои команды, это полностью меняет отношение к ней», – подводит итог эксперимента Энди Гринберг.

По предварительным данным проблема затрагивает как минимум 471 тыс. автомобилей. Она актуальна не только для собственных машин Chrysler, но также для Fiat, SRT, Ram Trucks, Dodge и Jeep, выпущенных после 2013 года. Все они оснащаются системой UConnect, но пакет доступных опций может быть разный.

Подробнее уязвимость будет обсуждаться в начале августа на конференции DefCon’23. Часть кода авторы планируют представить и на Black Hat. Многие технические детали они пока не намерены разглашать, чтобы дать производителям время. Выпустить патчи – полдела. Их ещё надо установить на полмиллиона машин до полного описания эксплоита. История с уязвимостью UConnect получила широкий резонанс в Сенате США, где уже обсуждается законопроект о мерах повышения цифровой безопасности автомобилей.

Приложения для дистанционного управления автомобилем — находка для злоумышленников

«Лаборатория Касперского» выяснила, насколько хорошо защищены от атак приложения для дистанционного управления автомобилем с подключением к Интернету.

В ходе исследования изучались программы семи крупных автопроизводителей: число загрузок этих мобильных приложений в Google Play колеблется от нескольких десятков тысяч до пяти миллионов. Эксперты проверили ДУ-клиенты на предмет слабых мест, которыми могут воспользоваться злоумышленники для доступа к инфраструктуре автомобиля.

Результаты оказались неутешительными: в каждом из приложений были обнаружены проблемы с безопасностью. «Лаборатория Касперского» выделяет пять основных моментов, которые вызывают серьёзные опасения.

Во-первых, отсутствует защита от обратной разработки, или реверс-инжиниринга. Злоумышленники могут подробно изучить код программы, понять, как она работает, и найти уязвимости.

Во-вторых, не предусмотрен контроль целостности кода. Преступники могут интегрировать свой собственный код в приложение, и тогда в системе окажутся две версии программы — оригинал и его вредоносная модификация. Последняя позволит получить несанкционированный доступ к автомобилю.

В-третьих, отсутствует контроль Root-доступа. Между тем такие права дают зловредам почти неограниченные возможности и фактически лишают приложение какой-либо защиты.

В-четвёртых, нет защиты от перекрытия окон: вредоносное ПО может показать фишинговое окно поверх оригинального приложения и украсть пользовательские данные.

Наконец, в-пятых, логины и пароли зачастую хранятся в виде обычного текста. А это означает, что их кража не представляет особого труда.

В целом, говорят эксперты, безопасность автомобильных приложений в их нынешнем виде оставляет желать много лучшего. В случае успешной атаки злоумышленники могут открыть двери автомобиля, выключить сигнализацию, включить зажигание и пр. Более подробно с результатами исследования можно ознакомиться здесь.

Взлом автомобилей: удаленный доступ и другие вопросы безопасности

Насыщенность современных автомобилей электроникой таит в себе угрозы. Исследователям уже удалось дистанционными методами взять под контроль тормозную систему, организовать прослушивание разговоров внутри салона и проделать еще много других пакостей.

Linda Melone. Car-hacking: Remote Access and Other Security Issues, www.computerworld.com

Требует внимания

Один из сотрудников Техасского автоцентра в Остине, недовольный своим увольнением, решил привлечь внимание бывшего работодателя нетривиальным способом. Он взломал компьютерную сеть компании и удаленно привел в действие систему блокировки движения транспортных средств, которая отключила зажигание и инициировала подачу звукового сигнала более чем у ста автомобилей. Автоцентр устанавливал такую систему для воздействия на клиентов, запаздывающих с платежами.

Конечно, бесконтрольная подача звукового сигнала раздражает, но это не смертельно. А вот внезапное отключение двигателя у ничего не подозревающих водителей могло иметь фатальные последствия. И хотя большинство экспертов сошлись на том, что в данном случае риск был не слишком велик, взлом автомобиля относится к числу правонарушений, на которые необходимо реагировать адекватным образом.

В условиях дальнейшего углубления компьютеризации транспортных средств наблюдатели выражают обеспокоенность ростом числа уязвимостей автомобилей. Теоретически хакеры вполне могут обездвижить транспортные средства, подменить сигналы GPS или подвергнуть опасности сотрудников, клиентов и компанию в целом каким-либо иным образом.

Результаты опросов показывают, что вопросы безопасности и конфиденциальности, связанные с подключением автомобилей к разнообразным сетям, сильно беспокоят потребителей. Со своей стороны, производители автотехники уверяют, что добавление новых функций основано на требованиях рынка и что оно выполняется очень аккуратно.

Современные двигатели мало похожи на широко распространенные в прошлом. Изначально автомобильная силовая установка состояла из нескольких механических устройств, собранных вокруг двигателя внутреннего сгорания. Но за последние 20 лет автомобили превратились в сложную сеть, которая включает в себя от 50 до 70 независимых компьютеров и блоки электронного управления, обрабатывающие до 100 Мбайт двоичного кода.

Блок электронного управления измеряет количество кислорода в выхлопных газах и регулирует соотношение топлива и воздуха в камере сгорания, что повышает эффективность работы двигателя и уменьшает загрязнение окружающей среды. Со временем подобные электронные блоки были интегрированы практически во все компоненты автомобиля, включая воздушные подушки, рулевое управление, тормоза и другие системы, работающие в режиме реального времени.

В середине 1990-х гг. производители автомобилей начали оснащать свои изделия более мощными блоками электронного управления с подключенными к ним периферийными устройствами. Система GM OnStar, к примеру, представляла собой сочетание приемника GPS, аварийного блока и средств восстановления функционирования автомобиля. Машины, оборудованные системой OnStar, могли на ходу выполнять процедуру самодиагностики, выявлять неисправности и предупреждать водителя о поломках, требующих посещения автосервиса.

Блоки электронного управления соединялись друг с другом и подключались к Интернету, делая автомобильные компьютеры уязвимыми для тех же цифровых угроз (вирусов, троянцев, атак, направленных на отказ в обслуживании, и т.д.), которые повсеместно обрушиваются сейчас на ПК и другие сетевые устройства.

.jpg) |

| На конференции CTIA Conference, проходившей в мае 2012 г. в Новом Орлеане, представители компании AT&T продемонстрировали новую модель автомобиля Ford Focus Electric. Система MyFord Mobile, подключающаяся к беспроводной сети AT&T, позволяет удаленно получать доступ к машине с помощью стандартных технологий беспроводной связи. У специалистов по безопасности вызывает тревогу то, что использование стандартных технологий откроет хакерам путь к взлому электронных систем автомобиля |

Обычно с помощью дополнительных систем осуществляются блокировка ключевых компонентов автомобиля в случае кражи и последующая разблокировка, после того как опасность исчезает. Речь не идет о взломе автомобиля или создании новой функциональности, которой не существовало ранее. Но это не означает, что такого не может произойти в принципе. «В ходе наших исследований мы показали, что через уязвимости в программном обеспечении можно проникать в электронные системы автомобиля и создавать совершенно новый функционал, не поддерживавшийся до этого», – отметил Стефан Сэвидж, профессор кафедры информатики и вычислительной техники Калифорнийского университета в Сан-Диего.

Сервис GM OnStar, помогающий, помимо всего прочего, восстанавливать работоспособность украденного автомобиля, в настоящее время является единственной возможностью такого рода, предлагаемой поставщиком услуг в стандартном варианте. Однако круг автомобилей, которые могут быть заблокированы грамотными злоумышленниками, гораздо более широк.

Стимул к безумным поступкам

Немного утешает то, что для взлома интеллектуальной системы потребуются довольно серьезные вложения. И сейчас злоумышленникам вместо организации сложной компьютерной атаки гораздо проще воспользоваться привычным набором отмычек.

«Сценарий, который мы наблюдали в Остине, не мог бы произойти с системой, не подключенной к сети, – заметил Дэн Бедор, один из топ-менеджеров компании Nissan North America. – Наши модули управления автомобилями представляют собой отдельные системы, которые не объединены в сеть. Поэтому масштабы любого взлома ограничены лишь одним транспортным средством. Если обездвижены сразу 100 автомобилей, можно с уверенностью говорить о наличии дополнительного оборудования или программного обеспечения, установленного поставщиком тех или иных услуг. Именно так все и произошло в Остине».

Тем не менее при наличии в компьютерных системах автомобилей уязвимостей переход угонщиков от физического проникновения к компьютерному – всего лишь вопрос времени. А наиболее вероятным сценарием представляются атаки недовольных сотрудников, способные причинить самый серьезный ущерб.

Внутренняя угроза

Есть два основных способа, с помощью которых атакующий теоретически может получить доступ к внутренней автомобильной сети. Первый из них предполагает физический доступ через любого человека, оказавшегося на какое-то время внутри машины. Атакующий может подключить опасные компоненты к внутренней сети через порт OBD-II (one-board diagnostic), обычно расположенный под приборной панелью. После короткого сеанса связи программа-злоумышленник проникает в электронные блоки автомобиля.

Аналогичным образом зловредные компоненты можно внедрить перед отправкой машины дилеру или при покупке владельцем автомобиля дополнительного оборудования (например, музыкальной системы или сигнализации).

Сэвидж продемонстрировал ПО, которое, захватив контроль над автомобилем, обращается через Интернет к серверам инициатора атаки за дальнейшими инструкциями. После этого злоумышленник может выполнять любые операции по своему желанию: блокировать автомобиль, прослушивать разговоры внутри салона, включать тормоза и т.д.

Доступ можно получить и через беспроводные интерфейсы. «Автомобили сейчас не только оснащаются большим числом внутренних компьютерных устройств, но и начинают все активнее выходить во внешний мир», – отметила Франциска Реснер, исследователь лаборатории Вашингтонского университета, занимающейся изучением вопросов безопасности и конфиденциальности.

Взлом BMW через диагностический порт

Число краж автомобилей BMW в Великобритании возросло после того, как воры обнаружили, каким образом можно обойти систему сигнализации. С помощью устройств, подключаемых к порту OBD, злоумышленники программируют заготовки брелков и ключей, а затем подальше отгоняют похищенные машины.

Анализ показывает, что все кражи совершаются однотипно. После проникновения в автомобиль через разбитое окно или путем установки в непосредственной близости от него станции радиоэлектронных помех, блокирующей сигнал с брелка и не дающей поставить машину на охрану, воры подключаются к разъему OBD-II. Потом они получают уникальный цифровой идентификатор ключа, программируют собственный брелок, вставляют ключ и угоняют автомобиль.

По словам Гэвина Уорда, менеджера BMW по связям со СМИ в Великобритании, в компании знают об этом и потому занимаются поисками способов защиты от такого взлома. Через указанную брешь в системе безопасности можно проникнуть в любую модель BMW, начиная от первой и заканчивая X6.

Проведенные исследования показали, что порт OBD-II стал основной точкой проникновения взломщиков в компьютерную систему автомобиля. Через этот порт они получают доступ к шинам основных сетевых контроллеров, вследствие чего способны подчинить себе все компоненты автомобиля в полном объеме.

Хакеры могут заразить компьютеры автомобиля вредоносным кодом и через музыкальный диск или файл с песней, который внезапно «оживает» на iPod или другом проигрывателе. Еще один вариант связан с установкой программы, атакующей мультимедийную систему автомобиля при ее подключении к Интернету.

«В настоящее время Интернет рассматривается лишь как гипотетически уязвимое место, – сообщила Реснер. – В ходе наших исследований мы записали зловредный файл на CD, и он проник внутрь системы через уязвимость в аудиокомпонентах. Таким образом, было доказано, что хакеры, имеющие доступ к автомобильной сети, способны установить полный контроль над большинством компьютерных компонентов машины. Это позволит им совершать самые разные опасные действия, в частности, отключать тормоза и световые приборы. Мы показали также, что атакующие могли бы использовать обнаруженные уязвимости, для того чтобы вести шпионскую деятельность. В качестве примера здесь можно привести извлечение конфиденциальных данных GPS из системы с последующей отправкой их заинтересованным лицам. А если хакер сумеет перепрограммировать компьютерную противоугонную систему, автомобиль без особого труда в любой удобный момент можно будет похитить».

Большая часть рисков связана с увеличением числа компонентов, управляемых компьютером и недоступных для ручного контроля, а также с подключением к внешнему миру через Интернет или по беспроводным каналам связи.

Транспорт правоохранительных органов

Атаки на транспортные средства правоохранительных органов несут в себе угрозу жизни как полицейских, так и случайных прохожих. В июне Управление общественной безопасности штата Аризона стало жертвой хакеров, выложивших в Интернете сотни конфиденциальных файлов правоохранительных органов, протестуя против вновь принятого закона, который они посчитали расистским.

В ходе атаки хакеры отобрали учетные записи сотрудников законодательных и правоохранительных органов штата Аризона и опубликовали информацию об их кредитных картах, фотографии, электронные письма и документы, в том числе списки адресов, имен и паролей других офицеров полиции Аризоны.

«Если злоумышленники получат доступ к нашим автомобилям, взломав, скажем, нашу систему GPS, многим офицерам угрожает реальная опасность, – подчеркнула глава пресс-службы Управления общественной безопасности штата Аризона Стэйси Дилон. – А в случае вывода из строя системы GPS, резервные автомобили не смогут оперативно доехать по назначению».

Полицейское управление уже сейчас принимает определенные меры безопасности. Так, если патрульный автомобиль на протяжении 45 мин в течение какого-либо часа стоит на месте, система автоматически выдает соответствующий сигнал диспетчерам, и уже те связываются с экипажем.

.jpg) |

| На выставке, проходившей в Гонконге в мае 2012 г., демонстрировался роскошный седан Jaguar XJ Ultimate стоимостью 515 тыс. долл. с подключенным к нему планшетным компьютером iPad. Некоторые обозреватели опасаются, что именно через этот компьютер злоумышленникам и удастся проникнуть в электронные системы автомобиля |

Рик Перин, вице-президент союза полицейских г. Месы, согласен с тем, что хакеры способны остановить полицейские машины. «В наших транспортных средствах используется карта GPS, которая постоянно обновляется, – пояснил он. – Помимо всего прочего, она информирует диспетчера о том, где находится патрульный автомобиль. Вмешательство в работу системы GPS способно направить экипаж совсем в другую часть города, подвергнув его товарищей опасности».

«Наиболее вероятно проникновение хакеров через вспомогательные продукты, – считает Андре Ваймерскирх, генеральный директор компании Escrypt, поставляющей встроенные системы безопасности. – Поэтому владельцам бизнеса, использующим вспомогательные средства для оснащения своего автопарка, скажем, системами GPS, очень важно с самого начала хорошо продумать все вопросы, связанные с безопасностью».

Вспомогательные продукты работают аналогично системе дистанционного запуска двигателя, которую нередко можно встретить в автомагазинах. Средства дистанционного запуска нарушают целостность системы противоугонной защиты и упрощают злоумышленникам похищение автомобиля.

Угрозы известны, но пока еще не слишком актуальны

«Действительно, мы можем удаленно заблокировать тормоза у машины, находящейся от нас на расстоянии в тысячи километров, но эта опасность сейчас не явная и не столь очевидная, – отметил Сэвидж. – Взлом подобного рода требует больших финансовых и временных затрат. Для начала злоумышленникам придется приобрести автомобиль, аналогичный тому, который они собираются взломать. На то должны быть достаточно веские причины – вряд ли кто-то возьмется решать такую задачу бесплатно. А с учетом того, сколько денег и времени придется потратить, не думаю, что существующая угроза так уж актуальна».

Несмотря на то что опасность взлома автомобилей еще не слишком остро стоит, производители уделяют соответствующим исследованиям серьезное внимание. «Все производители, о которых у нас имеется информация, в настоящее время тратят на изучение вопросов безопасности больше сил и средств, нежели в прошлом, – подчеркнул Сэвидж. – Правда, ситуация осложняется тем, что ранее об этом вообще никто не задумывался».

Радует, что производители автомобилей довольно быстро сориентировались и начали применять те же методы, которые используются в отрасли ПК. Они ликвидируют выявленные бреши в системе безопасности, внедряют средства предотвращения запуска интегрированного кода и принимают другие меры противодействия взлому. Однако для получения ожидаемого экономического эффекта многое необходимо стандартизировать.

Главный орган стандартизации отрасли – Сообщество инженеров автомобилестроения (Society for Automotive Engineers, SAE) – пытается внедрять средства безопасности, основываясь на уже проделанной работе. Но поскольку здесь задействовано очень много различных компонентов, для получения должных результатов требуется время.

Что дальше

Исследования показали, что диагностические инструменты, используемые на автосервисах, являются потенциальным источником атак. Эти инструменты могут быть применены при использовании уязвимостей, имеющихся в автомобилях. Поэтому владельцам нужно проявлять осторожность, разрешая посторонним доступ к диагностическим портам OBD-II своих машин.

Помимо отдельных автокомпаний, интерес к этому вопросу проявляет и министерство транспорта США. В объединениях United States Council for Automotive Research (USCAR) и SAE уже сформированы рабочие группы, занимающиеся вопросами компьютерной безопасности автомобилей.

«Сейчас наступил подходящий момент, для того чтобы тщательно проанализировать эту проблему и продумать возможные пути ее разрешения, – подчеркнул Сэвидж. – Пока у производителей и владельцев автомобилей нет повода поддаваться панике. Мы поддерживаем тесные контакты с представителями автомобильной отрасли и намерены продвигаться вперед в решении соответствующих вопросов. Очевидно, через пять-десять лет ситуация здесь станет более ясной».